GMX stals för 42 miljoner dollar, hur säkerställer man DeFi-säkerhet?

Skrivet av ChandlerZ, Foresight News

Den 9 juli attackerades V1-systemet för GMX, en decentraliserad börs, på Arbitrum-nätverket. Angriparen utnyttjade en sårbarhet i kontraktet för att överföra cirka 42 miljoner dollar i tillgångar från GLP-likviditetspoolen. GMX har avbrutit handeln på plattformen efter incidenten och blockerat GLP:s präglings- och inlösenfunktioner. Attacken påverkade inte GMX:s V2-system eller inhemska token, men incidenten har återigen väckt en diskussion om tillgångshanteringsmekanismen inom DeFi-protokollen.

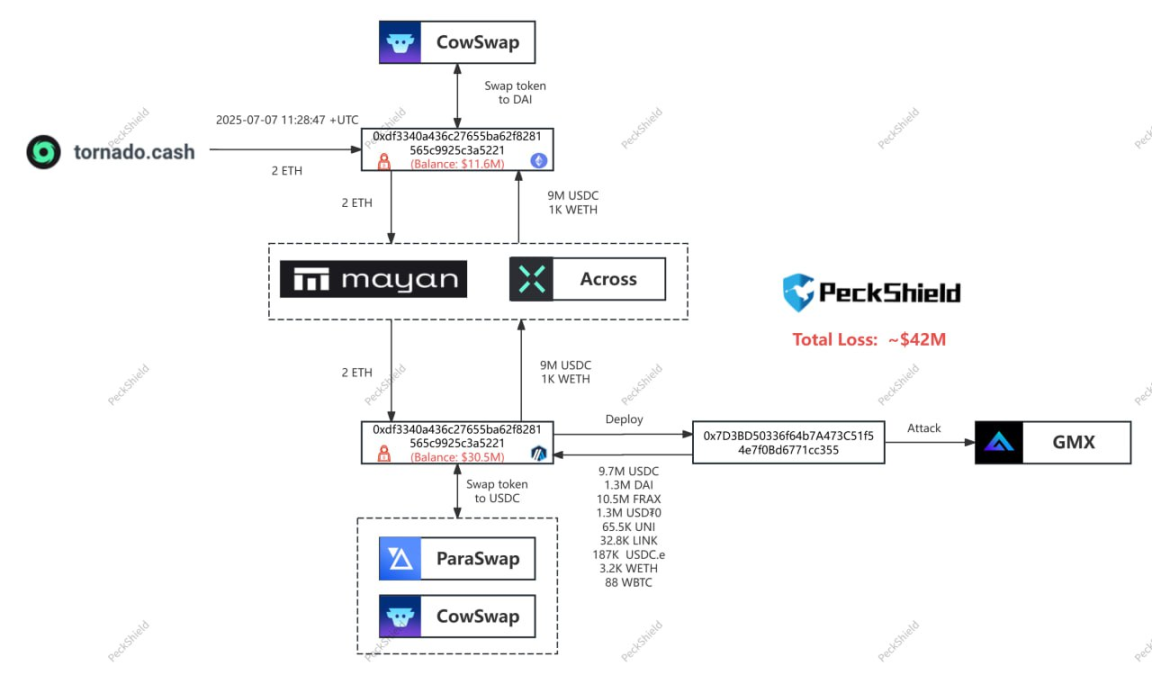

Attackens förlopp och flödet av medel

Säkerhetsföretaget PeckShield och Slowfogs analys avslöjade att angriparna utnyttjade en brist i GMX V1:s beräkningslogik för AUM-bearbetning. Denna defekt gör att kontraktet uppdaterar det globala genomsnittspriset omedelbart efter att en kort position har öppnats. På så sätt konstruerar angriparen en riktningsåtgärdsväg för att uppnå manipulering av tokenpriser och inlösen av arbitrage.

Angriparna överförde cirka 9,65 miljoner dollar i tillgångar från Arbitrum till Ethereum, där de bytte till sig DAI och ETH. En del av pengarna gick till Tornado Cash, ett blandningsprotokoll. De återstående cirka 32 miljoner dollar i tillgångar finns kvar i Arbitrum-nätverket, med tokens som FRAX, wBTC, DAI med flera.

I efterdyningarna av incidenten ropade GMX till hackarens adress på kedjan och krävde återbetalning av 90 % av pengarna och var villig att erbjuda en 10 % white hat-belöning. Enligt de senaste uppgifterna från kedjan har GMX-hackare bytt ut tillgångar som stulits från GMX V1-poolen mot ETH.

Hackarna stal WBTC/WETH/UNI/FRAX/LINK/USDC/USDT och alla andra tillgångar utom FRAX har sålts för 11 700 ETH (cirka 32,33 miljoner dollar) och distribuerats till 4 plånböcker för lagring. Så GMX-hackaren har nu 11 700 ETH (cirka 32,33 miljoner dollar) och 10,495 miljoner FRAX genom 5 plånböcker. Det är värt cirka 42.8 miljoner dollar.

Ember-analysen sa att hackarens operation också borde innebära att GMX-projektparten föreslog att betala tillbaka tillgångarna och få en 10% white hat-belöning.

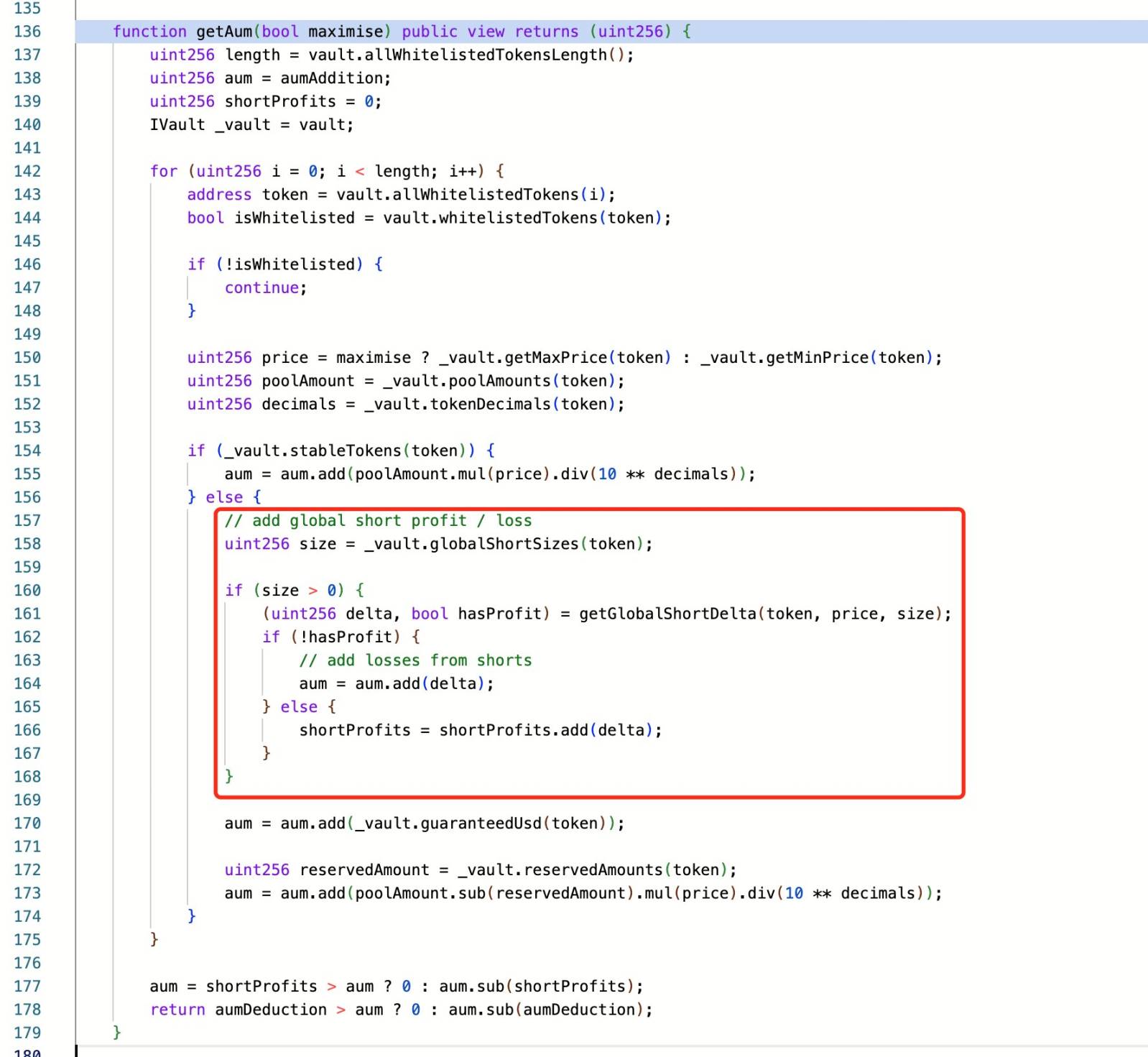

En brist i kontraktslogiken

Säkerhetsföretaget noterade att istället för att förlita sig på kontraktet för obehörig åtkomst eller kringgå behörighetskontroller, manipulerade angriparen direkt funktionen baserat på den förväntade logiken och utnyttjade tidsskillnaden för tillståndsuppdatering för att upprepade gånger anropa funktionen under exekveringsperioden, dvs. en typisk återinträdesoperation.

Enligt SlowMist är grundorsaken till attacken ett designfel i GMX v1-versionen, och den korta positionsoperationen kommer omedelbart att uppdatera det globala shortAverage-priset (globalShortAveragePrices), vilket direkt påverkar beräkningen av tillgångar under förvaltning (AUM), vilket resulterar i manipulation av GLP-tokenprissättningen. En angripare utnyttjade denna designsårbarhet genom att utnyttja Keepers förmåga att aktivera "timelock.enableLeverage" under orderutförande, vilket är en förutsättning för att skapa ett stort antal korta positioner. Genom återinträdesattacken öppnade angriparen framgångsrikt ett stort antal korta positioner, manipulerade det globala genomsnittspriset, artificiellt blåste upp GLP-priset i en enda transaktion och tjänade på inlösenoperationen.

Det här är inte första gången den här typen av attacker har dykt upp i DeFi-projekt. När kontraktet bearbetar saldot eller positionsuppdateringen släpar efter präglingen eller inlösen av tillgången kan det exponera ett kortsiktigt inkonsekvent tillstånd, och angriparen konstruerar åtgärdsvägen och tar ut de opantsatta tillgångarna.

GMX V1 använder en delad pooldesign, som består av flera användartillgångar för att bilda ett enhetligt valv, och kontraktet styr kontoinformationen och likviditetsstatusen. GLP är poolens representativa LP-token, och dess pris och växelkurs beräknas dynamiskt av on-chain-data och kontraktslogik. Det finns observerbara risker med denna typ av syntetiskt tokensystem, inklusive förstärkning av arbitrageutrymme, manipulationsrymdbildning och tillståndsfördröjning mellan anrop.

Officiellt svar

GMX-tjänstemän utfärdade snabbt ett uttalande efter attacken och sa att attacken endast påverkade V1-systemet och dess GLP-pool. GMX V2, inhemska tokens och andra marknader påverkas inte. För att förhindra eventuella framtida attacker har teamet avbrutit handelsverksamheten på V1 och inaktiverat GLP-prägling och inlösenfunktioner på Arbitrum och Avalanche.

Teamet uppgav också att dess nuvarande fokus ligger på att återställa driftsäkerhet och granska interna kontrakt. V2-systemet ärver inte den logiska strukturen från V1 och använder olika clearing-, offert- och positionshanteringsmekanismer med begränsad riskexponering.

GMX-tokenen, som föll med mer än 17% under de 24 timmarna efter attacken, från en lägsta nivå på cirka 14,42 dollar till 10,3 dollar, har nu återhämtat sig något och handlas nu till 11,78 dollar. Före evenemanget hade GMX en kumulativ handelsvolym på mer än 30,5 miljarder dollar, mer än 710 000 registrerade användare och mer än 229 miljoner dollar i öppet intresse.

Säkerheten för kryptotillgångar fortsätter att hamna under press

GMX-attacken är inte ett isolerat fall. Sedan 2025 har kryptovalutaindustrin förlorat mer pengar på grund av hackning än den gjorde under samma period förra året. Även om antalet incidenter minskade under andra kvartalet betyder det inte att risken har minskat. Enligt CertiK-rapporten har de totala förlusterna på grund av hackning, bedrägerier och exploateringar överstigit 2,47 miljarder dollar under första halvåret 2025, en ökning med nästan 3 % jämfört med året innan från de 2,4 miljarder dollar som stals 2024. Stölden av Bybits kalla plånbok och hackningen av Cetus DEX orsakade totalt 1,78 miljarder dollar i skador, vilket står för majoriteten av de totala förlusterna. Denna typ av centraliserad storskalig stöld visar att tillgångar med högt värde fortfarande saknar tillräckliga isolerings- och redundansmekanismer, och att bräckligheten i plattformsdesignen fortfarande inte hanteras effektivt.

Bland typerna av attacker är plånboksintrång de mest kostsamma för att orsaka ekonomiska förluster. Det inträffade 34 relaterade incidenter under första halvåret, vilket resulterade i att cirka 1,7 miljarder dollar i tillgångar överfördes. Jämfört med tekniskt sofistikerade exploateringar genomförs plånboksattacker oftast genom social ingenjörskonst, phishing-länkar eller behörighetsförfalskning, som har en lägre teknisk inträdesbarriär men är extremt destruktiv. Hackare dras i allt högre grad mot inkörsport av tillgångar till användarterminaler, särskilt i scenarier där multifaktorautentisering inte är aktiverat eller där man förlitar sig på heta plånböcker.

Samtidigt ökar phishing-attackerna fortfarande snabbt och blir den mest tillfälliga vektorn. Totalt 132 phishing-attacker registrerades under första halvåret, vilket resulterade i en kumulativ förlust på 410 miljoner dollar. Angripare kan förfalska webbsidor, kontraktsgränssnitt eller förtäckta transaktionsbekräftelseprocesser för att vägleda användare att missbruka och få privata nycklar eller auktoriseringsbehörigheter. Angripare anpassar ständigt sin taktik för att göra nätfiske svårare att identifiera, och säkerhetsmedvetenhet och verktyg på användarsidan har blivit en kritisk försvarslinje.