GMX bylo ukradeno 42 milionů dolarů, jak zajistit bezpečnost DeFi?

Napsal ChandlerZ, Prognostické zprávy

9. července byl v síti Arbitrum napaden systém V1 decentralizované burzy GMX. Útočník zneužil zranitelnost uvnitř smlouvy k převodu aktiv v hodnotě přibližně 42 milionů dolarů z poolu likvidity GLP. Společnost GMX po incidentu pozastavila obchodování na platformě a zablokovala funkce ražby a zpětného odkupu GLP. Útok neovlivnil systém GMX V2 ani nativní token, ale incident opět vyvolal diskusi o mechanismu správy aktiv v rámci protokolů DeFi.

Průběh útoku a tok finančních prostředků

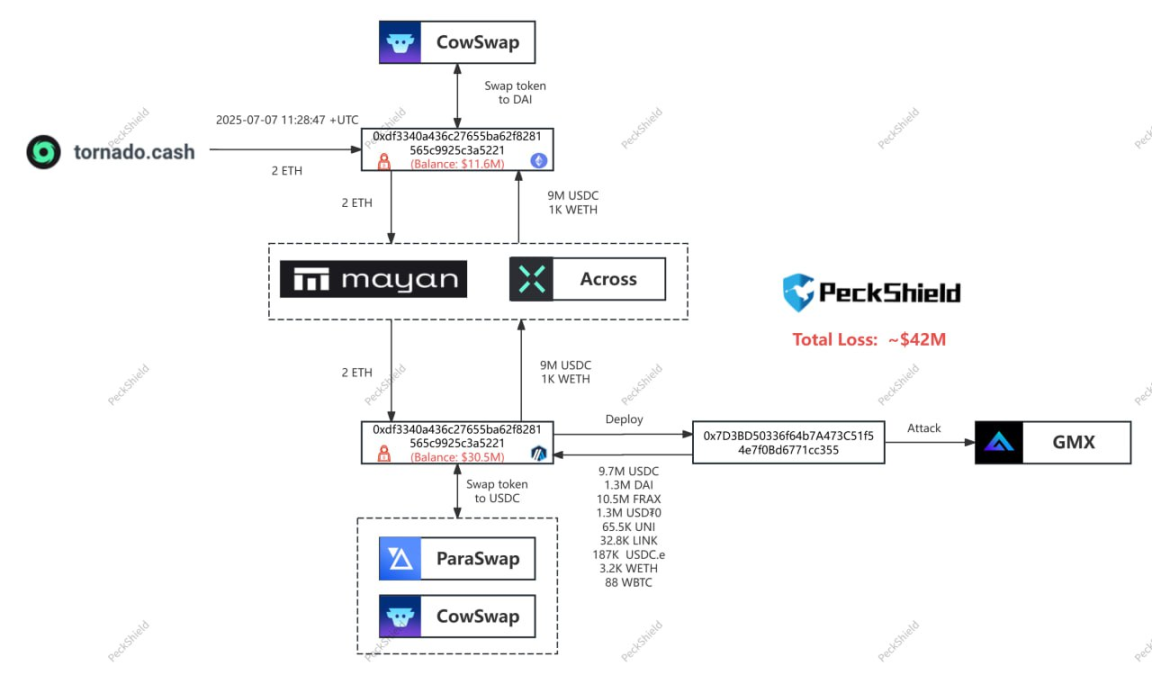

Bezpečnostní firma PeckShield a analýza Slowfog odhalily, že útočníci zneužili chybu v logice výpočetního zpracování AUM GMX V1. Tato chyba způsobuje, že kontrakt aktualizuje globální průměrnou cenu ihned po otevření krátké pozice. Tímto způsobem útočník vytvoří směrovou provozní cestu, aby dosáhl manipulace s cenou tokenů a arbitrážního odkupu.

Útočníci převedli přibližně $9,65 milionu aktiv z Arbitrum na Ethereum, kde je vyměnili za DAI a ETH. Některé z prostředků šly do Tornado Cash, což je mixovací protokol. Zbývajících přibližně 32 milionů dolarů v aktivech zůstává v síti Arbitrum, včetně tokenů jako FRAX, wBTC, DAI a dalších.

Po incidentu GMX křičela na hackerovu adresu v řetězci, požadovala vrácení 90 % finančních prostředků a byla ochotna nabídnout 10% odměnu za bílý klobouk. Podle nejnovějších údajů z řetězce hackeři GMX vyměnili aktiva ukradená z poolu GMX V1 za ETH.

Hackeři ukradli WBTC/WETH/UNI/FRAX/LINK/USDC/USDT a všechna ostatní aktiva kromě FRAX byla prodána za 11 700 ETH (asi 32,33 milionu dolarů) a rozdělena do 4 peněženek k uložení. Hacker GMX tedy nyní drží 11 700 ETH (asi 32,33 milionu dolarů) a 10,495 milionu FRAX prostřednictvím 5 peněženek. Má hodnotu asi 42,8 milionu dolarů.

Analýza společnosti Ember uvedla, že hackerova operace by měla také znamenat, že strana projektu GMX navrhla splatit aktiva a získat 10% odměnu za bílý klobouk.

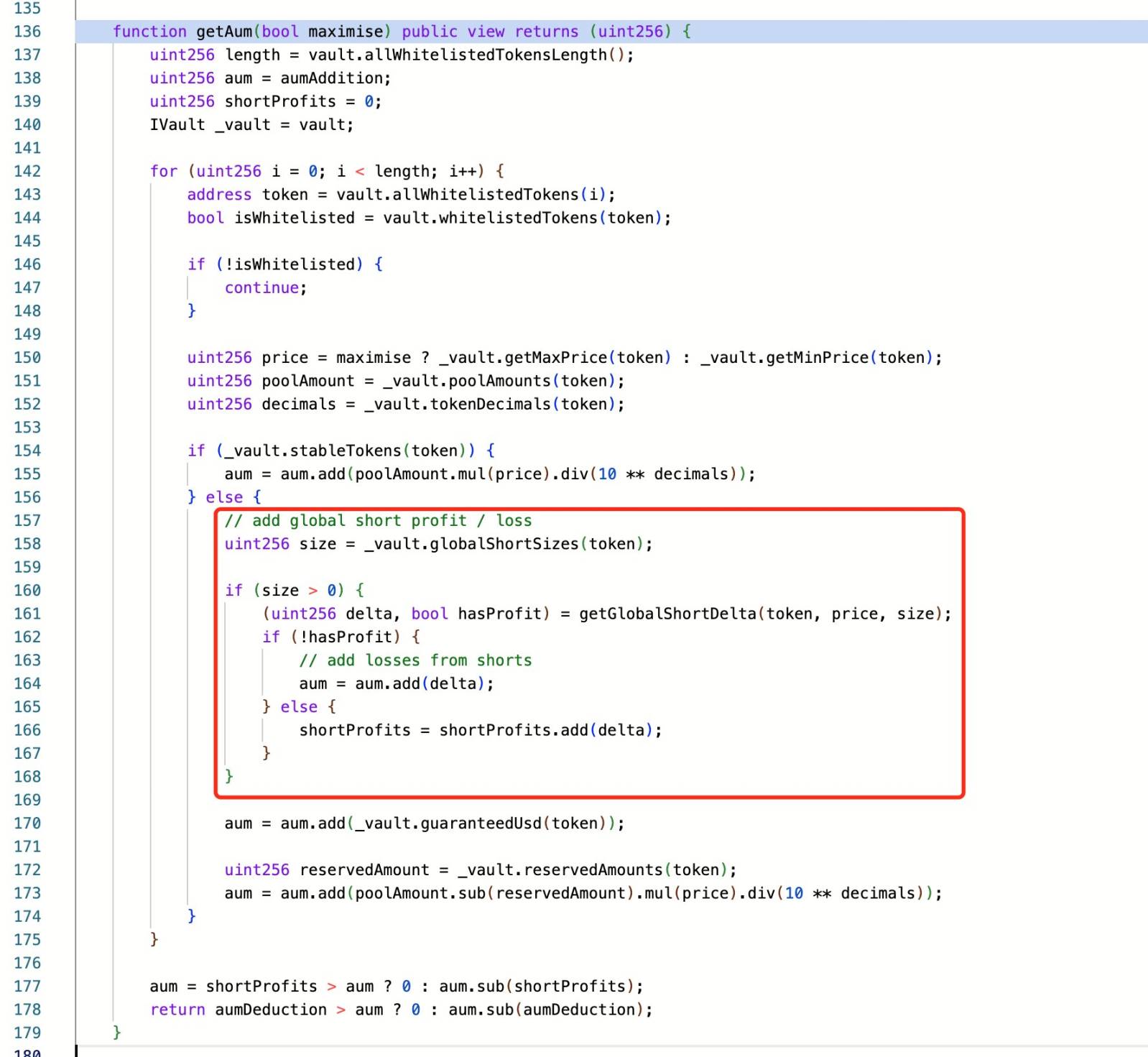

Chyba v logice smlouvy

Bezpečnostní firma poznamenala, že místo toho, aby se útočník spoléhal na smlouvu o neoprávněném přístupu nebo obcházel kontroly oprávnění, přímo manipuloval s funkcí na základě očekávané logiky a využil časového rozdílu aktualizace stavu k opakovanému volání funkce během doby provádění, tj. typické operace opětovného přístupu.

Podle SlowMist je hlavní příčinou útoku konstrukční chyba ve verzi GMX v1 a operace krátké pozice okamžitě aktualizuje globální shortAverage Price (globalShortAveragePrices), což přímo ovlivňuje výpočet spravovaných aktiv (AUM), což má za následek manipulaci s cenami GLP tokenů. Útočník zneužil tuto chybu zabezpečení tím, že zneužil schopnost společnosti Keeper povolit "timelock.enableLeverage" během provádění příkazu, což je předpoklad pro vytvoření velkého počtu krátkých pozic. Prostřednictvím útoku re-entrancy útočník úspěšně otevřel velké množství krátkých pozic, manipuloval s globální průměrnou cenou, uměle nafoukl cenu GLP v jedné transakci a profitoval z operace zpětného odkupu.

Není to poprvé, co se tento typ útoku objevil v projektech DeFi. Když kontrakt zpracuje zůstatek nebo aktualizace pozice zaostává za ražbou nebo vyplacením aktiv, může to odhalit krátkodobý nekonzistentní stav a útočník vytvoří cestu operace a stáhne nezastavená aktiva.

GMX V1 používá design sdíleného poolu, který se skládá z více uživatelských aktiv tvořících jednotný trezor, a kontrakt řídí informace o účtu a stav likvidity. GLP je reprezentativní LP token poolu a jeho cena a směnný kurz se dynamicky počítají na základě dat v řetězci a logiky kontraktů. U tohoto druhu syntetického tokenového systému existují pozorovatelná rizika, včetně zesílení arbitrážního prostoru, tvorby manipulačního prostoru a zpoždění stavu mezi hovory.

Oficiální odpověď

Představitelé GMX po útoku rychle vydali prohlášení, ve kterém uvedli, že útok se dotkl pouze systému V1 a jeho GLP. GMX V2, nativní tokeny a další trhy nejsou ovlivněny. Aby se předešlo možným budoucím útokům, tým pozastavil obchodní operace na V1 a deaktivoval možnosti ražby a odkupu GLP na Arbitrum a Avalanche.

Tým také uvedl, že se v současné době zaměřuje na obnovu provozní bezpečnosti a audit interních smluv. Systém V2 nepřebírá logickou strukturu V1 a používá různé mechanismy clearingu, kotací a manipulace s pozicemi s omezeným rizikem.

Token GMX, který za 24 hodin po útoku klesl o více než 17 % z minima přibližně 14,42 USD na 10,3 USD, se nyní mírně zotavil a nyní se obchoduje za 11,78 USD. Před touto událostí měla společnost GMX kumulativní objem obchodů více než 30,5 miliardy dolarů, více než 710 000 registrovaných uživatelů a více než 229 milionů dolarů v otevřeném zájmu.

Bezpečnost kryptoaktiv je i nadále pod tlakem

Útok GMX není ojedinělým případem. Od roku 2025 přišel kryptoměnový průmysl kvůli hackerství o více peněz než ve stejném období loňského roku. I když se počet incidentů ve druhém čtvrtletí snížil, neznamená to, že se riziko zmírnilo. Podle zprávy společnosti CertiK přesáhly celkové ztráty způsobené hackerskými útoky, podvody a exploity v první polovině roku 2025 2,47 miliardy dolarů, což je meziroční nárůst o téměř 3 % oproti 2,4 miliardám dolarů ukradeným v roce 2024. Krádež studené peněženky Bybitu a hacknutí Cetus DEX způsobily celkovou škodu ve výši 1,78 miliardy dolarů, což představuje většinu celkových ztrát. Tento druh centralizovaných rozsáhlých krádeží ukazuje, že aktiva s vysokou hodnotou stále postrádají adekvátní mechanismy izolace a redundance a že křehkost návrhu platforem stále není účinně řešena.

Mezi typy útoků jsou průniky do peněženky nejnákladnější, protože způsobují finanční ztráty. V první polovině roku došlo k 34 souvisejícím incidentům, které vedly k převodu aktiv v hodnotě přibližně 1,7 miliardy dolarů. Ve srovnání s technicky sofistikovanými exploity jsou útoky na peněženky většinou realizovány prostřednictvím sociálního inženýrství, phishingových odkazů nebo spoofingu povolení, který má nižší technickou bariéru vstupu, ale je extrémně destruktivní. Hackeři stále více tíhnou k přechodu aktiv na uživatelské terminály, zejména ve scénářích, kdy není povolena vícefaktorová autentizace nebo se spoléhá na horké peněženky.

Phishingové útoky přitom stále rychle rostou a stávají se nejnáhodnějším vektorem. V první polovině roku bylo zaznamenáno celkem 132 phishingových útoků, což vedlo ke kumulativní ztrátě ve výši 410 milionů dolarů. Útočníci mohou padělat webové stránky, smluvní rozhraní nebo maskované procesy potvrzování transakcí, aby uživatele navedli k nesprávné práci a získání soukromých klíčů nebo autorizačních oprávnění. Útočníci neustále přizpůsobují své taktiky, aby ztížili identifikaci phishingu, a povědomí o bezpečnosti a nástroje na straně uživatelů se staly kritickou linií obrany.