GMX a fost furat cu 42 de milioane de dolari, cum să asiguri securitatea DeFi?

Scris de ChandlerZ, Foresight News

Pe 9 iulie, sistemul V1 al GMX, un exchange descentralizat, a fost atacat în rețeaua Arbitrum. Atacatorul a exploatat o vulnerabilitate din interiorul contractului pentru a transfera active de aproximativ 42 de milioane de dolari din fondul de lichiditate GLP. GMX a suspendat tranzacționarea pe platformă după incident și a blocat funcțiile de emitere și răscumpărare ale GLP. Atacul nu a afectat sistemul V2 al GMX sau tokenul nativ, dar incidentul a stârnit din nou discuții despre mecanismul de gestionare a activelor din protocoalele DeFi.

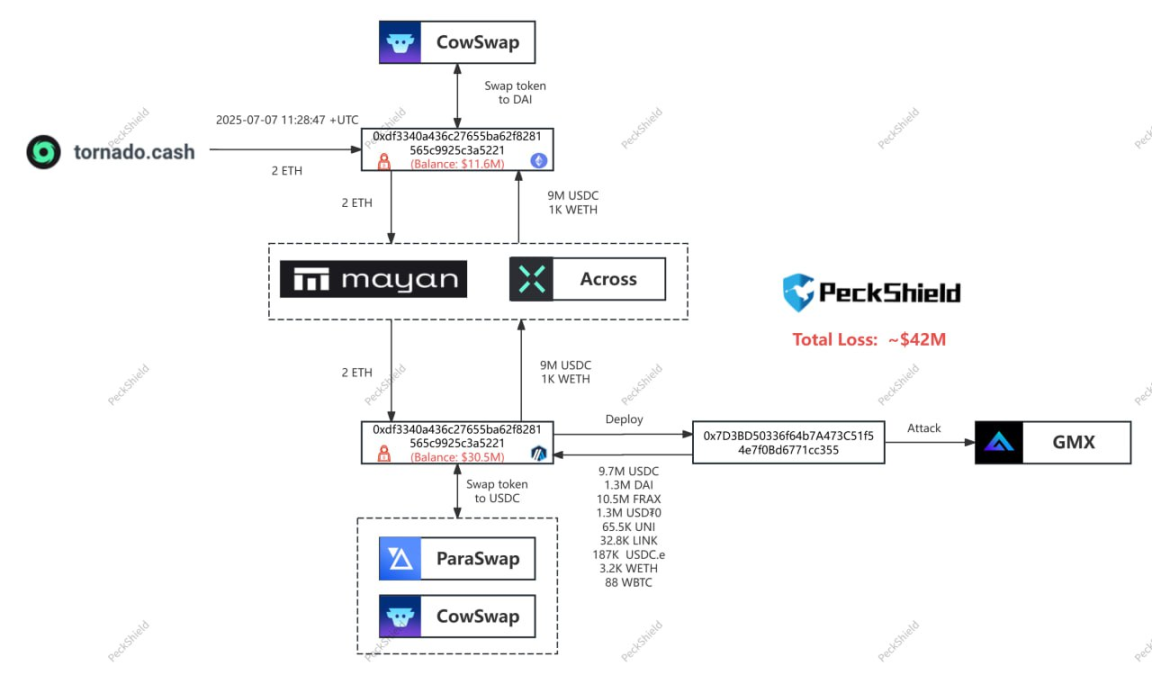

Procesul atacului și fluxul de fonduri

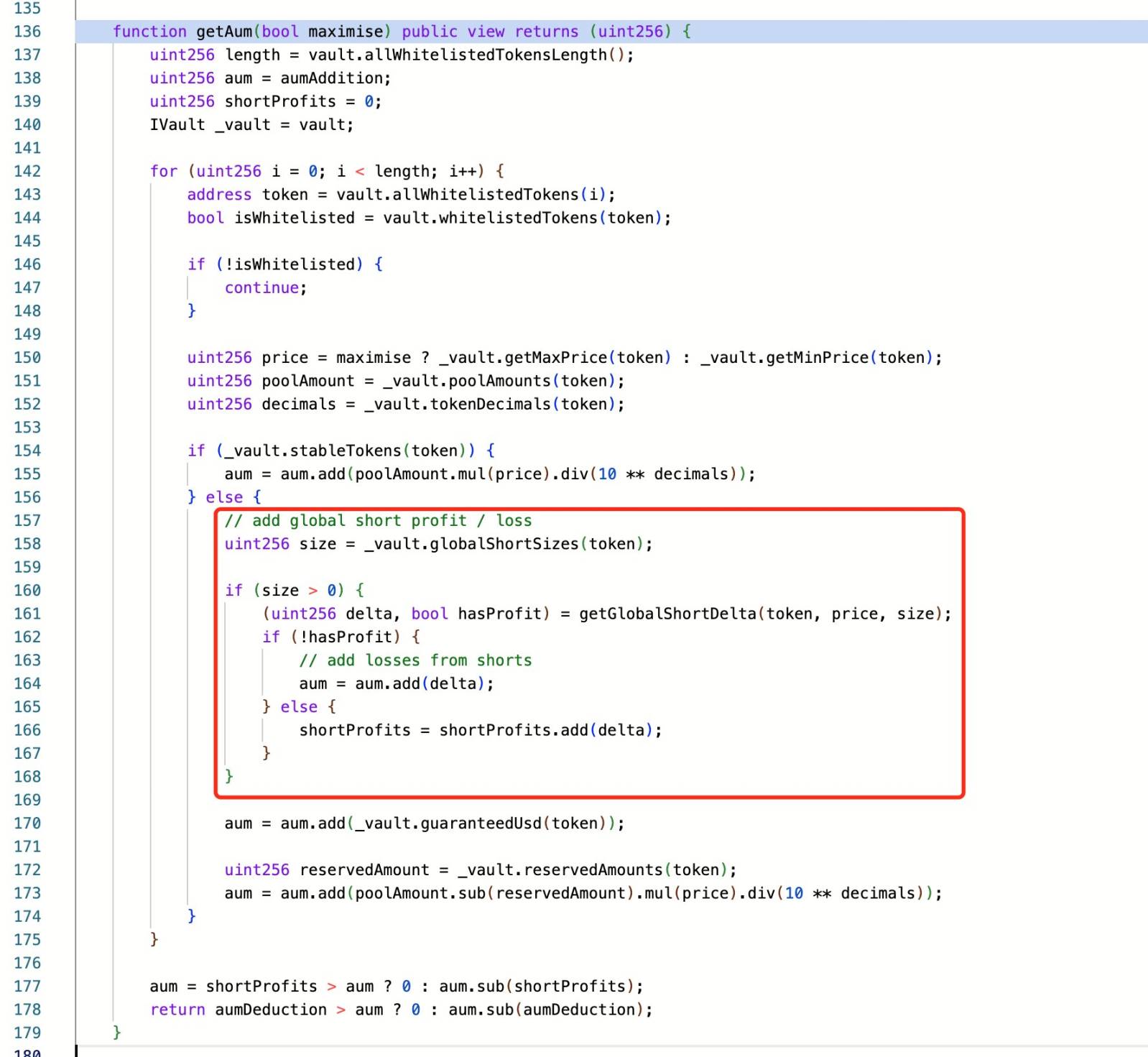

Compania de securitate PeckShield și analiza Slowfog a arătat că atacatorii au exploatat un defect în logica de procesare computațională a AUM a GMX V1. Acest defect face ca contractul să actualizeze prețul mediu global imediat după deschiderea unei poziții scurte. În acest fel, atacatorul construiește o cale de operare direcțională pentru a realiza manipularea prețului tokenului și răscumpărarea arbitrajului.

Atacatorii au transferat aproximativ 9,65 milioane de dolari în active de la Arbitrum la Ethereum, unde au schimbat cu DAI și ETH. O parte din fonduri au mers la Tornado Cash, un protocol de amestecare. Restul de aproximativ 32 de milioane de dolari în active rămân în rețeaua Arbitrum, implicând token-uri precum FRAX, wBTC, DAI și multe altele.

În urma incidentului, GMX a strigat la adresa hackerului pe lanț, cerând returnarea a 90% din fonduri și a fost dispus să ofere o recompensă de 10% pălărie albă. Conform celor mai recente date on-chain, hackerii GMX au schimbat activele furate din pool-ul GMX V1 pentru ETH.

Hackerii au furat WBTC/WETH/UNI/FRAX/LINK/USDC/USDT, iar toate celelalte active, cu excepția FRAX, au fost vândute pentru 11.700 ETH (aproximativ 32,33 milioane de dolari) și distribuite în 4 portofele pentru stocare. Așadar, hackerul GMX deține acum 11.700 ETH (aproximativ 32,33 milioane de dolari) și 10,495 milioane de FRAX prin 5 portofele. Valorează aproximativ 42,8 milioane de dolari.

Analiza Ember a spus că operațiunea hackerului ar trebui să însemne și că partea proiectului GMX a propus să ramburseze activele și să obțină o recompensă de 10% white hat.

Un defect în logica contractului

Firma de securitate a remarcat că, în loc să se bazeze pe contract pentru acces neautorizat sau să ocolească controalele de permisiune, atacatorul a manipulat direct funcția pe baza logicii așteptate și a profitat de diferența de timp de actualizare a stării pentru a apela în mod repetat funcția în timpul perioadei de execuție, adică o operațiune tipică de re-intrare.

Potrivit SlowMist, cauza principală a atacului este un defect de proiectare în versiunea GMX v1, iar operațiunea de poziție scurtă va actualiza imediat prețul global shortAverage (globalShortAveragePrices), ceea ce afectează direct calculul activelor administrate (AUM), rezultând în manipularea prețului tokenului GLP. Un atacator a exploatat această vulnerabilitate de proiectare exploatând capacitatea Keeper de a activa "timelock.enableLeverage" în timpul executării comenzilor, care este o condiție prealabilă pentru crearea unui număr mare de poziții scurte. Prin atacul de reintrare, atacatorul a deschis cu succes un număr mare de poziții scurte, a manipulat prețul mediu global, a umflat artificial prețul GLP într-o singură tranzacție și a profitat de pe urma operațiunii de răscumpărare.

Nu este prima dată când acest tip de atac apare în proiectele DeFi. Când contractul procesează soldul sau actualizarea poziției rămâne în urma emiterii sau răscumpărării activelor, poate expune o stare inconsecventă pe termen scurt, iar atacatorul construiește calea de operare și retrage activele negajate.

GMX V1 folosește un design de pool partajat, care constă din mai multe active ale utilizatorilor pentru a forma un seif unificat, iar contractul controlează informațiile contului și starea lichidității. GLP este tokenul LP reprezentativ al pool-ului, iar prețul și cursul de schimb sunt calculate dinamic prin datele on-chain și logica contractului. Există riscuri observabile în acest tip de sistem de jetoane sintetice, inclusiv amplificarea spațiului de arbitraj, formarea spațiului de manipulare și întârzierea stării între apeluri.

Răspunsul oficial

Oficialii GMX au emis rapid o declarație după atac, spunând că atacul a afectat doar sistemul V1 și pool-ul său GLP. GMX V2, jetoanele native și alte piețe nu sunt afectate. Pentru a preveni posibile atacuri viitoare, echipa a suspendat operațiunile de tranzacționare pe V1 și a dezactivat capacitățile de emitere și răscumpărare GLP pe Arbitrum și Avalanche.

Echipa a declarat, de asemenea, că se concentrează în prezent pe restabilirea securității operaționale și auditarea internă a contractelor. Sistemul V2 nu moștenește structura logică a V1 și folosește diferite mecanisme de compensare, cotare și gestionare a poziției cu expunere limitată la risc.

Tokenul GMX, care a scăzut cu peste 17% în cele 24 de ore care au urmat atacului, de la un minim de aproximativ 14,42 USD la 10,3 USD, și-a revenit ușor și se tranzacționează acum la 11,78 USD. Înainte de eveniment, GMX avea un volum cumulat de tranzacționare de peste 30,5 miliarde de dolari, peste 710.000 de utilizatori înregistrați și peste 229 de milioane de dolari în interes deschis.

Securitatea activelor cripto continuă să fie sub presiune

Atacul GMX nu este un caz izolat. Din 2025, industria criptomonedelor a pierdut mai mulți bani din cauza hacking-ului decât în aceeași perioadă a anului trecut. Deși numărul de incidente a scăzut în al doilea trimestru, acest lucru nu înseamnă că riscul s-a diminuat. Potrivit raportului CertiK, pierderile totale cauzate de hacking, escrocherii și exploit-uri au depășit 2,47 miliarde de dolari în prima jumătate a anului 2025, în creștere cu aproape 3% de la an la an față de cele 2,4 miliarde de dolari furate în 2024. Furtul portofelului rece al Bybit și hacking-ul Cetus DEX au provocat daune totale de 1,78 miliarde de dolari, reprezentând majoritatea pierderilor totale. Acest tip de furt centralizat la scară largă arată că activele de mare valoare încă nu au mecanisme adecvate de izolare și redundanță, iar fragilitatea designului platformei nu este încă abordată în mod eficient.

Dintre tipurile de atacuri, intruziunile în portofel sunt cele mai costisitoare pentru a provoca pierderi financiare. Au existat 34 de incidente conexe în prima jumătate a anului, care au dus la transferul a aproximativ 1,7 miliarde de dolari în active. În comparație cu exploit-urile sofisticate din punct de vedere tehnic, atacurile de portofel sunt implementate în mare parte prin inginerie socială, link-uri de phishing sau falsificarea permisiunilor, care are o barieră tehnică mai mică la intrare, dar este extrem de distructivă. Hackerii gravitează din ce în ce mai mult spre rampa de acces a activelor către terminalele utilizatorilor, în special în scenariile în care autentificarea multi-factor nu este activată sau se bazează pe portofelele fierbinți.

În același timp, atacurile de phishing continuă să crească rapid, devenind cel mai accidental vector. Un total de 132 de atacuri de phishing au fost înregistrate în prima jumătate a anului, rezultând o pierdere cumulată de 410 milioane de dolari. Atacatorii pot falsifica pagini web, interfețe contractuale sau procese de confirmare a tranzacțiilor deghizate pentru a ghida utilizatorii să opereze greșit și să obțină chei private sau permisiuni de autorizare. Atacatorii își adaptează în mod constant tacticile pentru a face phishing-ul mai dificil de identificat, iar conștientizarea securității și instrumentele din partea utilizatorului au devenit o linie critică de apărare.