GMX foi roubado US $ 42 milhões, como garantir a segurança DeFi?

Escrito por ChandlerZ, Foresight News

Em 9 de julho, o sistema V1 da GMX, uma exchange descentralizada, foi atacado na rede Arbitrum. O invasor explorou uma vulnerabilidade dentro do contrato para transferir aproximadamente US$ 42 milhões em ativos do pool de liquidez do GLP. A GMX suspendeu a negociação na plataforma após o incidente e bloqueou as funções de cunhagem e resgate do GLP. O ataque não afetou o sistema V2 ou o token nativo da GMX, mas o incidente mais uma vez provocou discussão sobre o mecanismo de gerenciamento de ativos dentro dos protocolos DeFi.

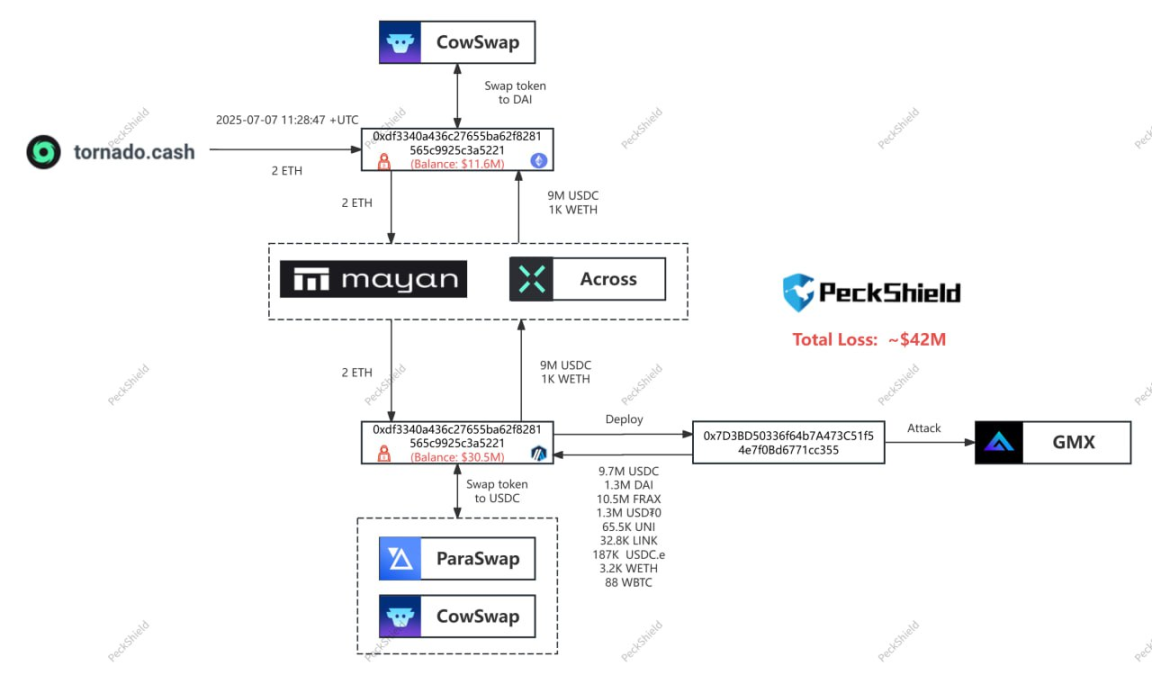

O processo do ataque e o fluxo de fundos

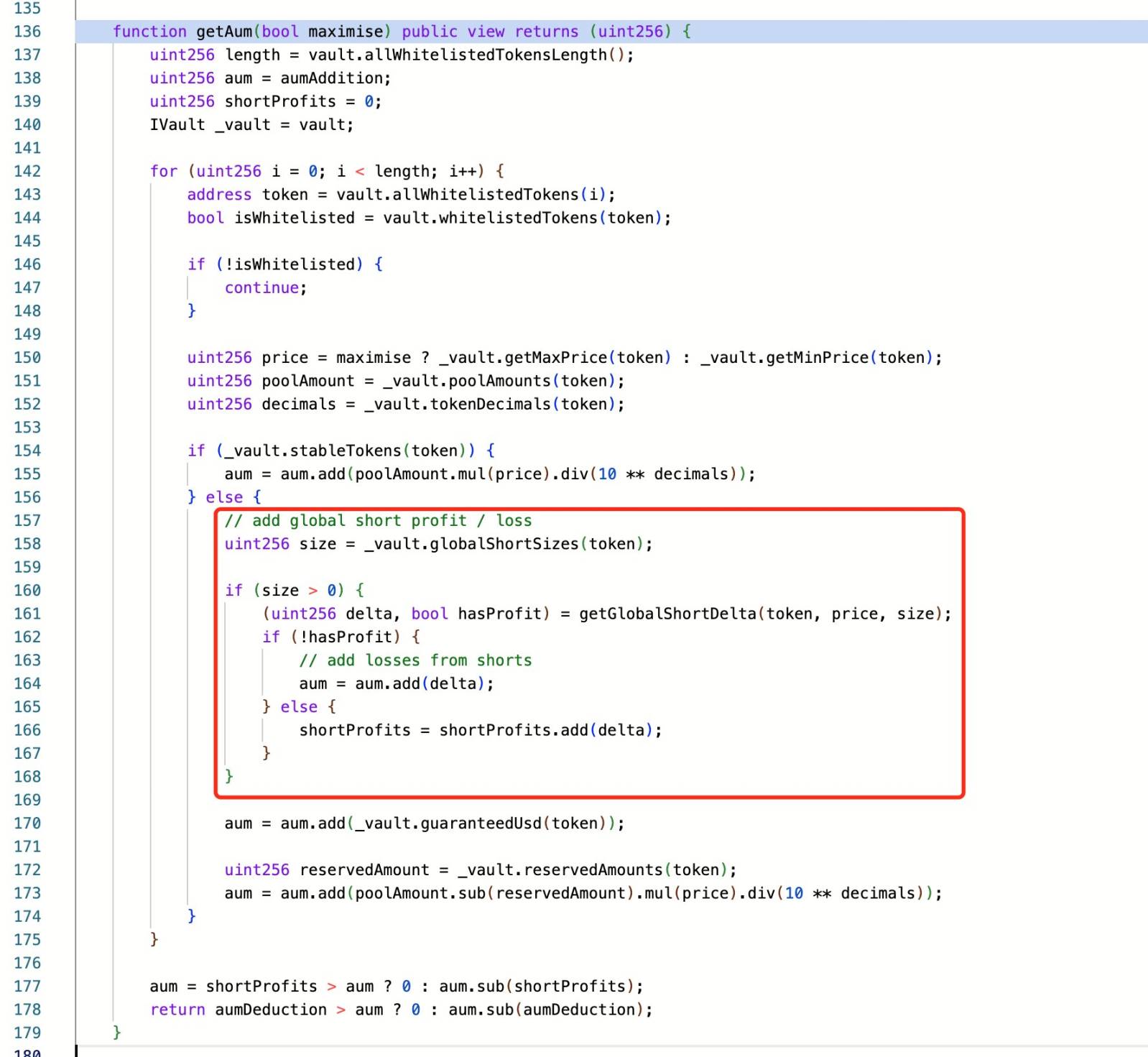

A análise da empresa de segurança PeckShield e da Slowfog revelou que os atacantes exploraram uma falha na lógica de processamento computacional AUM do GMX V1. Este defeito faz com que o contrato atualize o preço médio global imediatamente após a abertura de uma posição curta. Dessa forma, o invasor constrói um caminho de operação direcional para alcançar a manipulação do preço do token e o resgate de arbitragem.

Os atacantes transferiram cerca de US$ 9,65 milhões em ativos da Arbitrum para a Ethereum, onde trocaram por DAI e ETH. Parte dos fundos foi para o Tornado Cash, um protocolo de mistura. Os cerca de US$ 32 milhões restantes em ativos permanecem na rede Arbitrum, envolvendo tokens como FRAX, wBTC, DAI e muito mais.

No rescaldo do incidente, a GMX gritou para o endereço do hacker on-chain, exigindo a devolução de 90% dos fundos, e estava disposta a oferecer uma recompensa de 10% de chapéu branco. De acordo com os últimos dados on-chain, os hackers da GMX trocaram ativos roubados do pool GMX V1 por ETH.

Os hackers roubaram WBTC/WETH/UNI/FRAX/LINK/USDC/USDT, e todos os outros ativos, exceto FRAX, foram vendidos por 11.700 ETH (cerca de US$ 32,33 milhões) e distribuídos para 4 carteiras para armazenamento. Assim, o hacker GMX agora detém 11.700 ETH (cerca de US$ 32,33 milhões) e 10.495 milhões de FRAX através de 5 carteiras. Vale cerca de US$ 42,8 milhões.

A análise da Ember disse que a operação do hacker também deveria significar que o partido do projeto GMX propôs reembolsar os ativos e obter uma recompensa de 10% do white hat.

Uma falha na lógica do contrato

A empresa de segurança observou que, em vez de confiar no contrato para acesso não autorizado ou ignorar os controles de permissão, o invasor manipulou diretamente a função com base na lógica esperada e aproveitou a diferença de tempo de atualização de estado para chamar repetidamente a função durante o período de execução, ou seja, uma operação típica de re-entrância.

De acordo com o SlowMist, a causa raiz do ataque é uma falha de design na versão GMX v1, e a operação de posição curta atualizará imediatamente o preço médio curto global (globalShortAveragePrices), o que afeta diretamente o cálculo dos ativos sob gestão (AUM), resultando na manipulação do preço do token GLP. Um invasor explorou essa vulnerabilidade de design explorando a capacidade do Keeper de habilitar "timelock.enableLeverage" durante a execução de ordens, que é um pré-requisito para criar um grande número de posições curtas. Através do ataque de re-entrancy, o atacante abriu com sucesso um grande número de posições curtas, manipulou o preço médio global, inflou artificialmente o preço do GLP em uma única transação e lucrou com a operação de resgate.

Esta não é a primeira vez que este tipo de ataque aparece em projetos DeFi. Quando o contrato processa o saldo ou a atualização da posição fica atrás da cunhagem ou resgate do ativo, ele pode expor um estado inconsistente de curto prazo, e o invasor constrói o caminho da operação e retira os ativos não penhorados.

O GMX V1 usa um design de pool compartilhado, que consiste em vários ativos de usuário para formar um cofre unificado, e o contrato controla as informações da conta e o status de liquidez. GLP é o token LP representativo do pool, e seu preço e taxa de câmbio são calculados dinamicamente por dados on-chain e lógica de contrato. Há riscos observáveis neste tipo de sistema de token sintético, incluindo amplificação de espaço de arbitragem, formação de espaço de manipulação e defasagem de estado entre chamadas.

Resposta oficial

Funcionários da GMX rapidamente emitiram um comunicado após o ataque, dizendo que o ataque afetou apenas o sistema V1 e seu pool de GLP. GMX V2, tokens nativos e outros mercados não são afetados. Para evitar possíveis ataques futuros, a equipe suspendeu as operações de negociação na V1 e desativou os recursos de cunhagem e resgate de GLP no Arbitrum e no Avalanche.

A equipe também afirmou que seu foco atual é restaurar a segurança operacional e auditar os internos do contrato. O sistema V2 não herda a estrutura lógica da V1 e utiliza diferentes mecanismos de compensação, cotação e manipulação de posições com exposição limitada ao risco.

O token GMX, que caiu mais de 17% nas 24 horas seguintes ao ataque, de uma mínima de cerca de US$ 14,42 para US$ 10,3, agora se recuperou ligeiramente e agora está sendo negociado a US$ 11,78. Antes do evento, a GMX tinha um volume acumulado de negociação de mais de US$ 30,5 bilhões, mais de 710.000 usuários registrados e mais de US$ 229 milhões em interesse aberto.

A segurança dos criptoativos continua sob pressão

O ataque GMX não é um caso isolado. Desde 2025, a indústria de criptomoedas perdeu mais dinheiro devido a hackers do que no mesmo período do ano passado. Embora o número de incidentes tenha diminuído no segundo trimestre, isso não significa que o risco tenha diminuído. De acordo com o relatório da CertiK, as perdas totais devido a hackers, golpes e exploits ultrapassaram US$ 2,47 bilhões no primeiro semestre de 2025, um aumento de quase 3% ano a ano em relação aos US$ 2,4 bilhões roubados em 2024. O roubo da carteira fria da Bybit e o hackeamento do Cetus DEX causaram um total de US$ 1,78 bilhão em danos, representando a maioria das perdas totais. Esse tipo de roubo centralizado em larga escala mostra que ativos de alto valor ainda carecem de mecanismos adequados de isolamento e redundância, e a fragilidade do design da plataforma ainda não é abordada de forma eficaz.

Entre os tipos de ataques, as invasões de carteiras são as mais caras para causar perdas financeiras. Houve 34 incidentes relacionados no primeiro semestre do ano, resultando na transferência de aproximadamente US$ 1,7 bilhão em ativos. Em comparação com exploits tecnicamente sofisticados, os ataques de carteira são implementados principalmente por meio de engenharia social, links de phishing ou falsificação de permissão, que tem uma barreira técnica menor à entrada, mas é extremamente destrutivo. Os hackers estão cada vez mais gravitando em direção a ativos na rampa para os terminais dos usuários, especialmente em cenários onde a autenticação multifator não está habilitada ou as hot wallets são confiáveis.

Ao mesmo tempo, os ataques de phishing continuam a crescer rapidamente, tornando-se o vetor mais incidental. Um total de 132 ataques de phishing foram registrados no primeiro semestre do ano, resultando em uma perda acumulada de US$ 410 milhões. Os atacantes podem forjar páginas da Web, interfaces de contrato ou processos disfarçados de confirmação de transações para orientar os usuários a operar incorretamente e obter chaves privadas ou permissões de autorização. Os atacantes estão constantemente adaptando suas táticas para tornar o phishing mais difícil de identificar, e a conscientização e as ferramentas de segurança do lado do usuário se tornaram uma linha crítica de defesa.