GMX ble stjålet 42 millioner dollar, hvordan sikre DeFi-sikkerhet?

Skrevet av ChandlerZ, Foresight News

9. juli ble V1-systemet til GMX, en desentralisert børs, angrepet på Arbitrum-nettverket. Angriperen utnyttet en sårbarhet i kontrakten til å overføre omtrent 42 millioner dollar i eiendeler fra GLP-likviditetspoolen. GMX har suspendert handel på plattformen etter hendelsen og blokkert GLPs mynte- og innløsningsfunksjoner. Angrepet påvirket ikke GMXs V2-system eller opprinnelige token, men hendelsen har nok en gang utløst diskusjon om kapitalforvaltningsmekanismen i DeFi-protokoller.

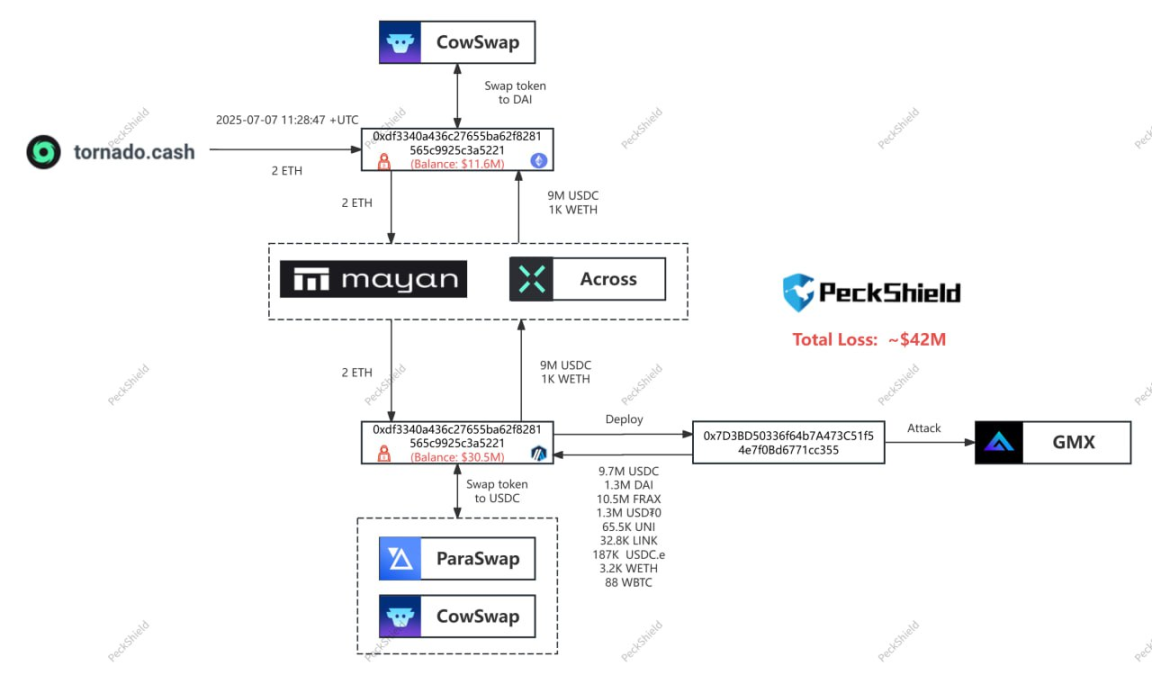

Prosessen med angrepet og strømmen av midler

Sikkerhetsfirmaet PeckShield og Slowfog-analyse avslørte at angriperne utnyttet en feil i GMX V1s beregningsbaserte AUM-behandlingslogikk. Denne feilen fører til at kontrakten oppdaterer den globale gjennomsnittsprisen umiddelbart etter åpning av en shortposisjon. På denne måten konstruerer angriperen en retningsbestemt operasjonsbane for å oppnå tokenprismanipulasjon og arbitrasjeinnløsning.

Angriperne overførte rundt 9,65 millioner dollar i eiendeler fra Arbitrum til Ethereum, hvor de byttet mot DAI og ETH. Noen av midlene gikk til Tornado Cash, en blandingsprotokoll. De resterende omtrent 32 millioner dollar i eiendeler forblir i Arbitrum-nettverket, og involverer tokens som FRAX, wBTC, DAI og mer.

I kjølvannet av hendelsen ropte GMX til hackerens adresse på kjeden og krevde retur av 90 % av midlene, og var villig til å tilby en 10 % white hat-dusør. I følge de siste dataene på kjeden har GMX-hackere byttet eiendeler stjålet fra GMX V1-poolen mot ETH.

Hackerne stjal WBTC/WETH/UNI/FRAX/LINK/USDC/USDT, og alle andre eiendeler unntatt FRAX har blitt solgt for 11 700 ETH (ca. 32,33 millioner dollar) og distribuert til 4 lommebøker for lagring. Så GMX-hackeren har nå 11 700 ETH (ca. 32,33 millioner dollar) og 10,495 millioner FRAX gjennom 5 lommebøker. Det er verdt rundt 42.8 millioner dollar.

Ember-analyse sa at hackerens operasjon også burde bety at GMX-prosjektpartiet foreslo å tilbakebetale eiendelene og få en 10 % white hat-dusør.

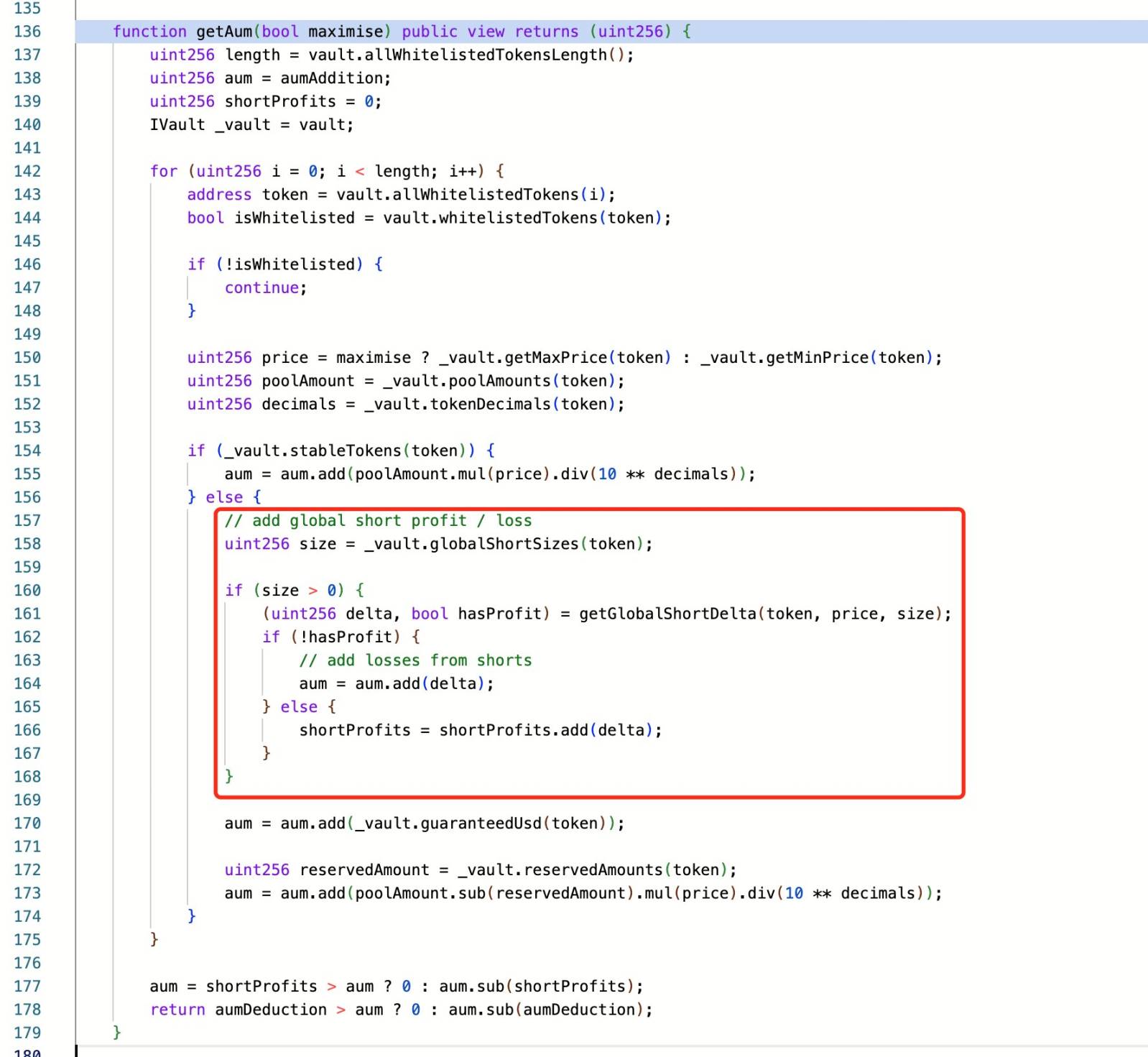

En feil i kontraktslogikken

Sikkerhetsfirmaet bemerket at i stedet for å stole på kontrakten for uautorisert tilgang eller omgå tillatelseskontroller, manipulerte angriperen funksjonen direkte basert på den forventede logikken og utnyttet tidsforskjellen for tilstandsoppdatering til å kalle funksjonen gjentatte ganger i løpet av utførelsesperioden, det vil si en typisk re-entrancy-operasjon.

I følge SlowMist er årsaken til angrepet en designfeil i GMX v1-versjonen, og shortposisjonsoperasjonen vil umiddelbart oppdatere den globale shortAverage-prisen (globalShortAveragePrices), som direkte påvirker beregningen av eiendeler under forvaltning (AUM), noe som resulterer i manipulering av GLP-token-prising. En angriper utnyttet denne designsårbarheten ved å utnytte Keepers evne til å aktivere "timelock.enableLeverage" under ordreutførelse, som er en forutsetning for å skape et stort antall shortposisjoner. Gjennom re-entrancy-angrepet åpnet angriperen et stort antall shortposisjoner, manipulerte den globale gjennomsnittsprisen, blåste opp GLP-prisen kunstig i en enkelt transaksjon og tjente på innløsningsoperasjonen.

Dette er ikke første gang denne typen angrep har dukket opp i DeFi-prosjekter. Når kontrakten behandler saldoen eller posisjonsoppdateringen henger etter aktivapregingen eller innløsningen, kan det avsløre en kortsiktig inkonsekvent tilstand, og angriperen konstruerer operasjonsbanen og trekker tilbake de ikke-pantsatte eiendelene.

GMX V1 bruker en delt utvalgsdesign, som består av flere brukerressurser for å danne et enhetlig hvelv, og kontrakten kontrollerer kontoinformasjonen og likviditetsstatusen. GLP er poolens representative LP-token, og prisen og valutakursen beregnes dynamisk av data på kjeden og kontraktslogikk. Det er observerbare risikoer i denne typen syntetiske token-systemer, inkludert arbitrasjeromforsterkning, manipulasjonsromdannelse og tilstandsforsinkelse mellom samtaler.

Offisielt svar

GMX-tjenestemenn ga raskt ut en uttalelse etter angrepet, og sa at angrepet bare påvirket V1-systemet og dets GLP-pool. GMX V2, native tokens og andre markeder påvirkes ikke. For å forhindre mulige fremtidige angrep har teamet suspendert handelsoperasjoner på V1 og deaktivert GLP-preging og innløsningsmuligheter på Arbitrum og Avalanche.

Teamet uttalte også at det nåværende fokuset er på å gjenopprette driftssikkerhet og revidere kontraktens interne forhold. V2-systemet arver ikke den logiske strukturen til V1 og bruker forskjellige clearing-, quoting- og posisjonshåndteringsmekanismer med begrenset risikoeksponering.

GMX-tokenet, som falt mer enn 17 % i løpet av de 24 timene etter angrepet, fra et lavpunkt på rundt $14,42 til $10,3, har nå kommet seg litt og handles nå til $11,78. Før arrangementet hadde GMX et kumulativt handelsvolum på mer enn 30,5 milliarder dollar, mer enn 710 000 registrerte brukere og mer enn 229 millioner dollar i åpen interesse.

Sikkerhet for kryptoaktiva fortsetter å komme under press

GMX-angrepet er ikke et isolert tilfelle. Siden 2025 har kryptovalutaindustrien tapt mer penger på grunn av hacking enn den gjorde i samme periode i fjor. Selv om antall hendelser gikk ned i andre kvartal, betyr ikke det at risikoen har avtatt. I følge CertiK-rapporten har de totale tapene på grunn av hacking, svindel og utnyttelser oversteget 2,47 milliarder dollar i første halvdel av 2025, opp nesten 3 % fra år til år fra 2,4 milliarder dollar som ble stjålet i 2024. Tyveriet av Bybits kalde lommebok og hackingen av Cetus DEX forårsaket totalt 1,78 milliarder dollar i skade, og sto for størstedelen av de totale tapene. Denne typen sentralisert tyveri i stor skala viser at verdifulle eiendeler fortsatt mangler tilstrekkelige isolasjons- og redundansmekanismer, og skjørheten til plattformdesign er fortsatt ikke effektivt adressert.

Blant angrepstypene er lommebokinntrenging den mest kostbare for å forårsake økonomiske tap. Det var 34 relaterte hendelser i første halvår, noe som resulterte i overføring av omtrent 1,7 milliarder dollar i eiendeler. Sammenlignet med teknisk sofistikerte utnyttelser, implementeres lommebokangrep for det meste gjennom sosial manipulering, phishing-lenker eller tillatelsesforfalskning, som har en lavere teknisk inngangsbarriere, men er ekstremt ødeleggende. Hackere trekker i økende grad mot eiendeler på rampen til brukerterminaler, spesielt i scenarier der multifaktorautentisering ikke er aktivert eller varme lommebøker er avhengige av.

Samtidig vokser phishing-angrep fortsatt raskt, og blir den mest tilfeldige vektoren. Totalt 132 phishing-angrep ble registrert i første halvår, noe som resulterte i et kumulativt tap på 410 millioner dollar. Angripere kan forfalske nettsider, kontraktsgrensesnitt eller forkledde transaksjonsbekreftelsesprosesser for å veilede brukere til å feiloperere og få private nøkler eller autorisasjonstillatelser. Angripere tilpasser stadig taktikken sin for å gjøre phishing vanskeligere å identifisere, og sikkerhetsbevissthet og verktøy på brukersiden har blitt en kritisk forsvarslinje.