GMX è stato rubato per 42 milioni di dollari, come garantire la sicurezza della DeFi?

Scritto da ChandlerZ, Foresight News

Il 9 luglio il sistema V1 di GMX, un exchange decentralizzato, è stato attaccato sulla rete Arbitrum. L'aggressore ha sfruttato una vulnerabilità all'interno del contratto per trasferire circa 42 milioni di dollari di asset dal pool di liquidità GLP. GMX ha sospeso il trading sulla piattaforma dopo l'incidente e ha bloccato le funzioni di conio e riscatto di GLP. L'attacco non ha colpito il sistema V2 di GMX o il token nativo, ma l'incidente ha scatenato ancora una volta discussioni sul meccanismo di gestione degli asset all'interno dei protocolli DeFi.

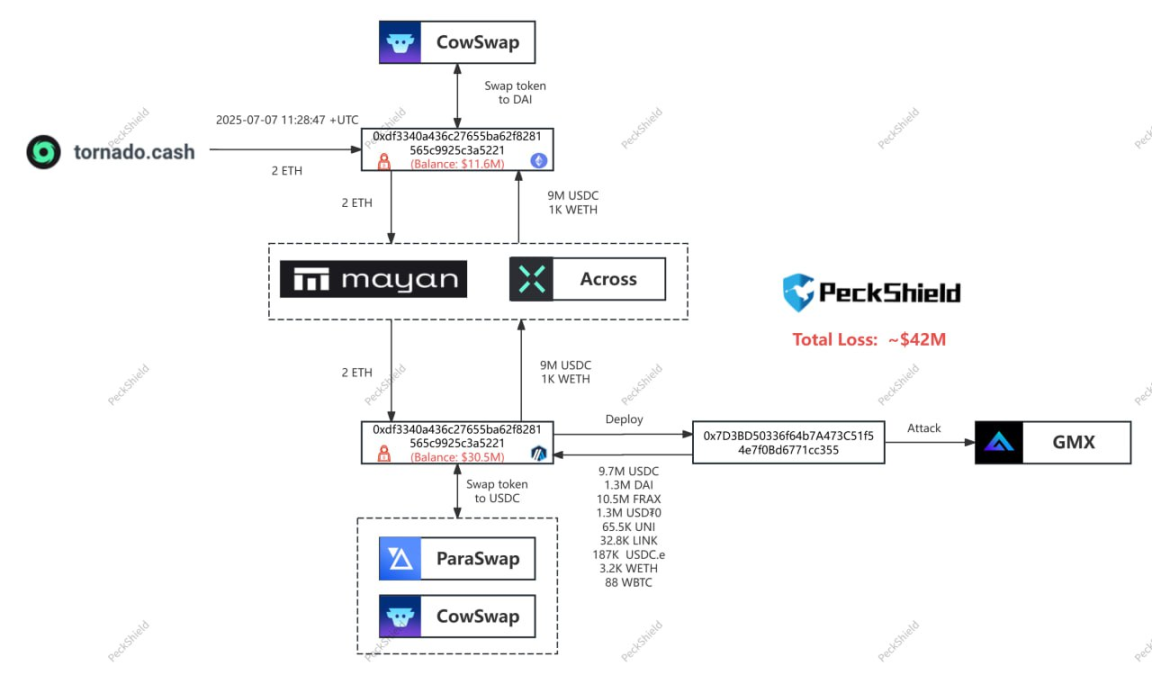

Il processo dell'attacco e il flusso di fondi

L'analisi della società di sicurezza PeckShield e Slowfog ha rivelato che gli aggressori hanno sfruttato un difetto nella logica di elaborazione computazionale dell'AUM di GMX V1. Questo difetto fa sì che il contratto aggiorni il prezzo medio globale immediatamente dopo l'apertura di una posizione corta. In questo modo, l'aggressore costruisce un percorso operativo direzionale per ottenere la manipolazione del prezzo del token e il rimborso dell'arbitraggio.

Gli aggressori hanno trasferito circa 9,65 milioni di dollari in asset da Arbitrum a Ethereum, dove hanno scambiato DAI ed ETH. Alcuni dei fondi sono andati a Tornado Cash, un protocollo di mixaggio. I restanti circa 32 milioni di dollari di asset rimangono nella rete Arbitrum, coinvolgendo token come FRAX, wBTC, DAI e altri.

All'indomani dell'incidente, GMX ha gridato all'indirizzo dell'hacker on-chain, chiedendo la restituzione del 90% dei fondi, ed era disposto a offrire una ricompensa white hat del 10%. Secondo gli ultimi dati on-chain, gli hacker di GMX hanno scambiato asset rubati dal pool GMX V1 con ETH.

Gli hacker hanno rubato WBTC/WETH/UNI/FRAX/LINK/USDC/USDT, e tutti gli altri asset, ad eccezione di FRAX, sono stati venduti per 11.700 ETH (circa 32,33 milioni di dollari) e distribuiti a 4 wallet per l'archiviazione. Quindi l'hacker GMX ora detiene 11.700 ETH (circa 32,33 milioni di dollari) e 10,495 milioni di FRAX attraverso 5 wallet. Vale circa $ 42.8 milioni.

L'analisi di Ember ha affermato che l'operazione dell'hacker dovrebbe anche significare che la parte del progetto GMX ha proposto di rimborsare gli asset e ottenere una taglia white hat del 10%.

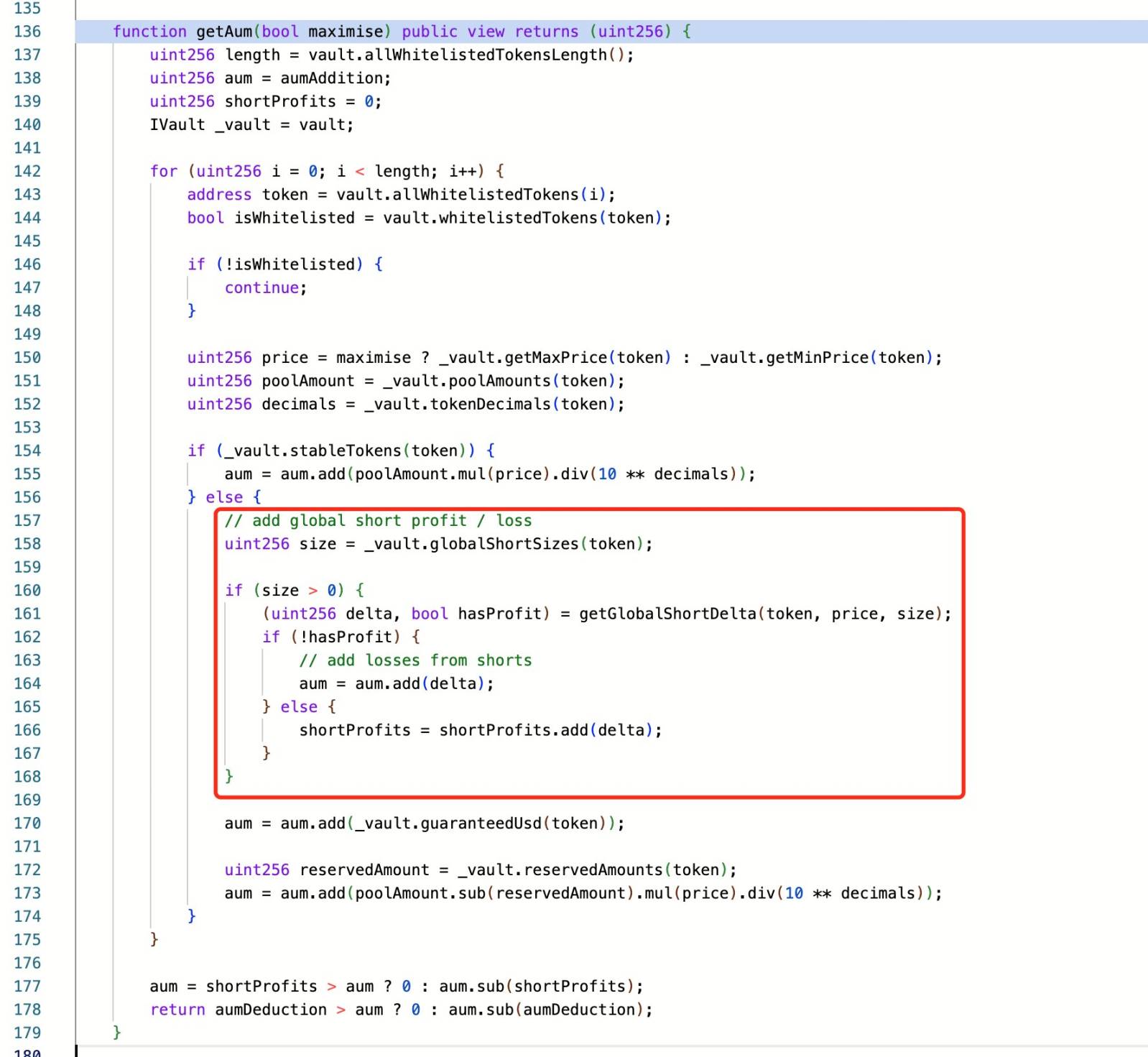

Un difetto nella logica del contratto

La società di sicurezza ha notato che invece di fare affidamento sul contratto per l'accesso non autorizzato o per aggirare i controlli delle autorizzazioni, l'aggressore ha manipolato direttamente la funzione in base alla logica prevista e ha sfruttato la differenza di tempo di aggiornamento dello stato per chiamare ripetutamente la funzione durante il periodo di esecuzione, ovvero una tipica operazione di rientro.

Secondo SlowMist, la causa principale dell'attacco è un difetto di progettazione nella versione GMX v1 e l'operazione di posizione corta aggiornerà immediatamente il prezzo medio corto globale (globalShortAveragePrices), che influisce direttamente sul calcolo degli asset in gestione (AUM), con conseguente manipolazione dei prezzi dei token GLP. Un utente malintenzionato ha sfruttato questa vulnerabilità di progettazione sfruttando la capacità di Keeper di abilitare "timelock.enableLeverage" durante l'esecuzione dell'ordine, che è un prerequisito per la creazione di un gran numero di posizioni corte. Attraverso l'attacco di rientro, l'aggressore ha aperto con successo un gran numero di posizioni corte, ha manipolato il prezzo medio globale, ha gonfiato artificialmente il prezzo GLP in un'unica transazione e ha tratto profitto dall'operazione di rimborso.

Non è la prima volta che questo tipo di attacco compare nei progetti DeFi. Quando il contratto elabora il saldo o l'aggiornamento della posizione è in ritardo rispetto al conio o al rimborso degli asset, può esporre uno stato incoerente a breve termine e l'aggressore costruisce il percorso operativo e ritira gli asset non impegnati.

GMX V1 utilizza un design di pool condiviso, che consiste in più asset utente per formare un vault unificato, e il contratto controlla le informazioni sull'account e lo stato della liquidità. GLP è il token LP rappresentativo del pool e il suo prezzo e tasso di cambio sono calcolati dinamicamente dai dati on-chain e dalla logica del contratto. Ci sono rischi osservabili in questo tipo di sistema di token sintetici, tra cui l'amplificazione dello spazio di arbitraggio, la formazione dello spazio di manipolazione e il ritardo di stato tra le chiamate.

Risposta ufficiale

I funzionari di GMX hanno rapidamente rilasciato una dichiarazione dopo l'attacco, affermando che l'attacco ha interessato solo il sistema V1 e il suo pool GLP. GMX V2, i token nativi e altri mercati non sono interessati. Per prevenire possibili attacchi futuri, il team ha sospeso le operazioni di trading su V1 e disabilitato le funzionalità di conio e riscatto GLP su Arbitrum e Avalanche.

Il team ha anche dichiarato che il suo obiettivo attuale è il ripristino della sicurezza operativa e l'audit degli interni dei contratti. Il sistema V2 non eredita la struttura logica di V1 e utilizza diversi meccanismi di compensazione, quotazione e gestione della posizione con un'esposizione al rischio limitata.

Il token GMX, che è sceso di oltre il 17% nelle 24 ore successive all'attacco, da un minimo di circa 14,42$ a 10,3$, si è ora leggermente ripreso e ora viene scambiato a 11,78$. Prima dell'evento, GMX aveva un volume di scambi cumulativo di oltre 30,5 miliardi di dollari, più di 710.000 utenti registrati e più di 229 milioni di dollari di open interest.

La sicurezza delle criptovalute continua a essere sotto pressione

L'attacco GMX non è un caso isolato. Dal 2025, l'industria delle criptovalute ha perso più denaro a causa dell'hacking rispetto allo stesso periodo dell'anno scorso. Sebbene il numero di incidenti sia diminuito nel secondo trimestre, ciò non significa che il rischio sia diminuito. Secondo il rapporto CertiK, le perdite totali dovute a hacking, truffe ed exploit hanno superato i 2,47 miliardi di dollari nella prima metà del 2025, con un aumento di quasi il 3% rispetto ai 2,4 miliardi di dollari rubati nel 2024. Il furto del cold wallet di Bybit e l'hacking del Cetus DEX hanno causato un totale di 1,78 miliardi di dollari di danni, pari alla maggior parte delle perdite totali. Questo tipo di furto centralizzato su larga scala dimostra che gli asset di alto valore mancano ancora di adeguati meccanismi di isolamento e ridondanza e che la fragilità della progettazione delle piattaforme non è ancora affrontata in modo efficace.

Tra i tipi di attacchi, le intrusioni nei wallet sono le più costose per causare perdite finanziarie. Nella prima metà dell'anno si sono verificati 34 incidenti correlati, che hanno portato al trasferimento di circa 1,7 miliardi di dollari di attività. Rispetto agli exploit tecnicamente sofisticati, gli attacchi ai wallet vengono implementati principalmente attraverso l'ingegneria sociale, i link di phishing o lo spoofing delle autorizzazioni, che ha una barriera tecnica all'ingresso inferiore ma è estremamente distruttivo. Gli hacker si stanno orientando sempre più verso l'accesso agli asset terminal degli utenti, soprattutto negli scenari in cui l'autenticazione a più fattori non è abilitata o si fa affidamento sugli hot wallet.

Allo stesso tempo, gli attacchi di phishing sono in rapida crescita e diventano il vettore più incidentale. Nella prima metà dell'anno sono stati registrati in totale 132 attacchi di phishing, con una perdita cumulativa di 410 milioni di dollari. Gli aggressori possono falsificare pagine Web, interfacce di contratti o processi di conferma delle transazioni mascherati per guidare gli utenti a operare in modo errato e ottenere chiavi private o autorizzazioni di autorizzazione. Gli aggressori adattano costantemente le loro tattiche per rendere il phishing più difficile da identificare e la consapevolezza della sicurezza e gli strumenti da parte dell'utente sono diventati una linea di difesa fondamentale.