У GMX украли $42 млн, как обеспечить безопасность DeFi?

Автор: ChandlerZ, Foresight News

9 июля в сети Arbitrum была атакована система V1 децентрализованной биржи GMX. Злоумышленник воспользовался уязвимостью в контракте для перевода активов на сумму около 42 миллионов долларов из пула ликвидности GLP. GMX приостановила торговлю на платформе после инцидента и заблокировала функции чеканки и погашения GLP. Атака не затронула систему V2 GMX или нативный токен, но инцидент в очередной раз вызвал дискуссию о механизме управления активами в протоколах DeFi.

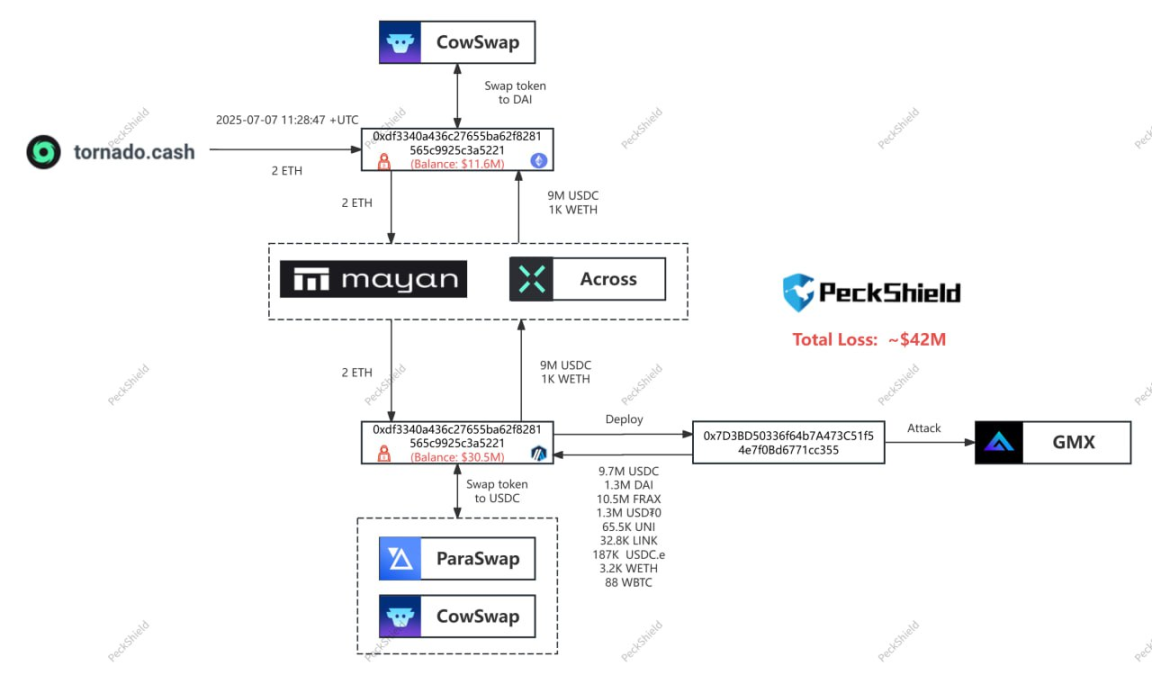

Процесс атаки и движение средств

Анализ компании PeckShield и Slowfog показал, что злоумышленники использовали уязвимость в вычислительной логике обработки AUM GMX V1. Этот дефект приводит к тому, что контракт обновляет глобальную среднюю цену сразу после открытия короткой позиции. Таким образом, злоумышленник создает направленный путь операции для манипулирования ценой токенов и арбитражного погашения.

Злоумышленники перевели около $9,65 млн активов из Arbitrum в Ethereum, где обменяли на DAI и ETH. Часть средств пошла в Tornado Cash, протокол смешивания. Оставшиеся активы на сумму около 32 миллионов долларов остаются в сети Arbitrum, включая такие токены, как FRAX, wBTC, DAI и другие.

После инцидента GMX обратилась на адрес хакера в сети, требуя вернуть 90% средств, и была готова предложить 10% белой награды. Согласно последним ончейн-данным, хакеры GMX обменяли активы, украденные из пула GMX V1, на ETH.

Хакеры украли WBTC/WETH/UNI/FRAX/LINK/USDC/USDT, а все остальные активы, кроме FRAX, были проданы за 11 700 ETH (около $32,33 млн) и распределены по 4 кошелькам для хранения. Таким образом, хакер GMX теперь держит 11 700 ETH (около $32,33 млн) и 10,495 млн FRAX через 5 кошельков. Он стоит около 42,8 миллиона долларов.

Анализ Ember показал, что операция хакера также должна означать, что сторона проекта GMX предложила вернуть активы и получить награду в размере 10% от белой шляпы.

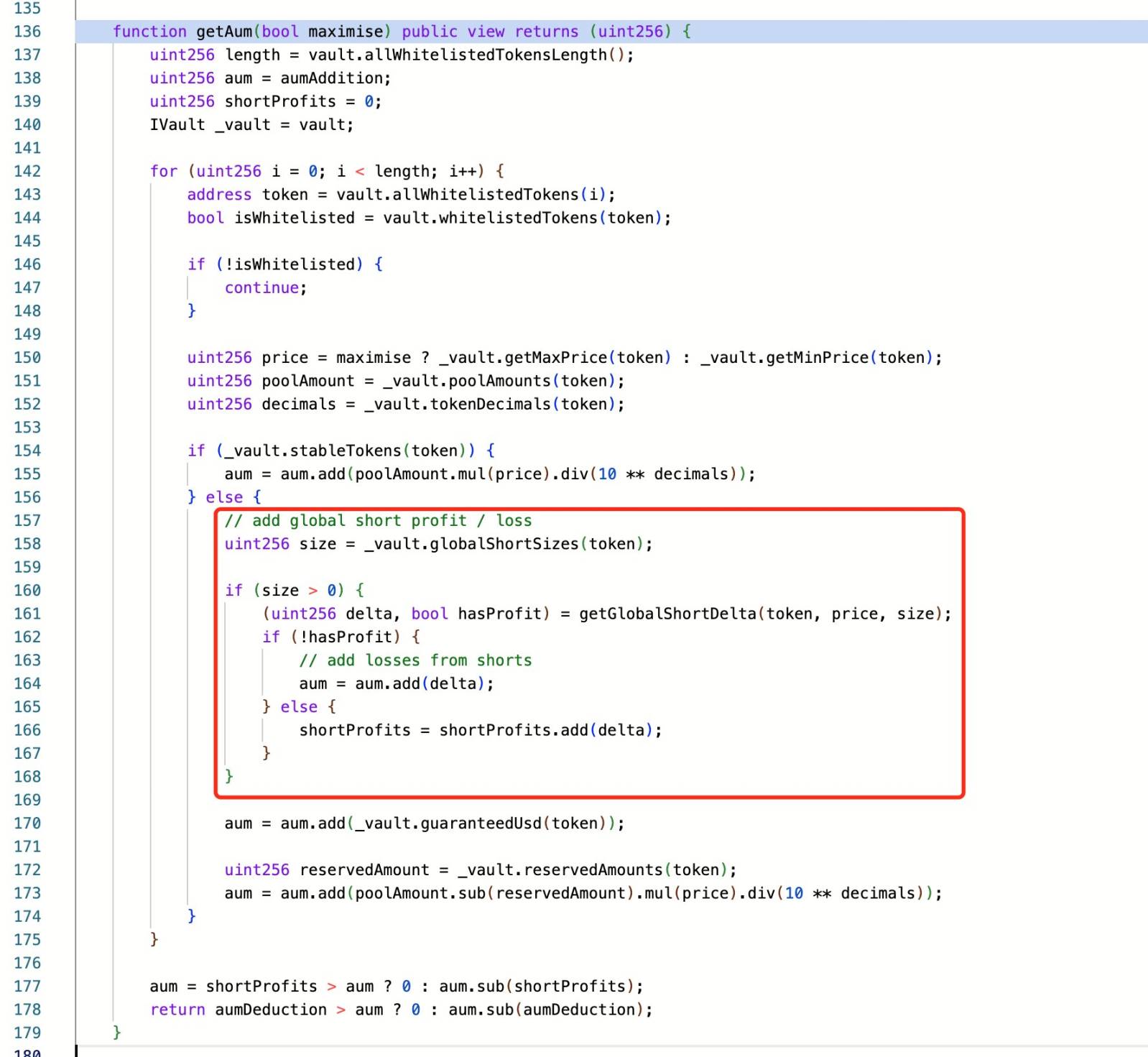

Недоработка в логике контракта

Охранная фирма отметила, что вместо того, чтобы полагаться на контракт для несанкционированного доступа или обхода контроля разрешений, злоумышленник напрямую манипулировал функцией на основе ожидаемой логики и воспользовался разницей во времени обновления состояния, чтобы повторно вызвать функцию в течение периода выполнения, то есть типичной операцией повторного входа.

По словам SlowMist, первопричиной атаки является конструктивный недостаток версии GMX v1, и операция с короткой позицией немедленно обновит глобальную цену shortAverage (globalShortAveragePrices), что напрямую влияет на расчет активов под управлением (AUM), что приводит к манипуляциям с ценообразованием токенов GLP. Злоумышленник воспользовался этой уязвимостью, воспользовавшись способностью Keeper включать «timelock.enableLeverage» во время исполнения ордеров, что является предпосылкой для создания большого количества коротких позиций. С помощью атаки повторного входа злоумышленник успешно открыл большое количество коротких позиций, манипулировал глобальной средней ценой, искусственно завышал цену GLP в одной сделке и получал прибыль от операции выкупа.

Это не первый случай, когда подобный тип атак появляется в DeFi-проектах. Когда контракт обрабатывает баланс или обновление позиции отстает от чеканки или погашения активов, это может привести к краткосрочному несогласованному состоянию, и злоумышленник строит операционный путь и выводит незаложенные активы.

GMX V1 использует схему общего пула, который состоит из нескольких пользовательских активов для формирования единого хранилища, а контракт контролирует информацию о счете и состояние ликвидности. GLP — это репрезентативный LP-токен пула, а его цена и обменный курс динамически рассчитываются по ончейн-данным и логике контракта. В такого рода системах синтетических токенов существуют наблюдаемые риски, включая увеличение арбитражного пространства, формирование пространства манипуляций и задержку между вызовами.

Официальный ответ

Официальные лица GMX быстро выступили с заявлением после атаки, заявив, что атака затронула только систему V1 и ее пул GLP. GMX V2, нативные токены и другие рынки не затронуты. Чтобы предотвратить возможные будущие атаки, команда приостановила торговые операции на V1 и отключила возможности минтинга и погашения GLP на Arbitrum и Avalanche.

Команда также заявила, что в настоящее время ее внимание сосредоточено на восстановлении операционной безопасности и аудите внутренних компонентов контрактов. Система V2 не наследует логическую структуру V1 и использует другие механизмы клиринга, котирования и обработки позиций с ограниченной подверженностью риску.

Токен GMX, который упал более чем на 17% за 24 часа после атаки с минимума около $14,42 до $10,3, теперь немного восстановился и сейчас торгуется на уровне $11,78. До начала мероприятия совокупный объем торгов GMX составлял более 30,5 миллиардов долларов, более 710 000 зарегистрированных пользователей и более 229 миллионов долларов открытого интереса.

Безопасность криптоактивов продолжает находиться под давлением

Атака GMX — не единичный случай. С 2025 года криптовалютная индустрия потеряла больше денег из-за хакерских атак, чем за аналогичный период прошлого года. Несмотря на то, что во втором квартале количество инцидентов снизилось, это не означает, что риск снизился. Согласно отчету CertiK, общие потери из-за взлома, мошенничества и эксплойтов превысили 2,47 миллиарда долларов в первой половине 2025 года, что почти на 3% больше, чем в годовом исчислении по сравнению с 2,4 миллиардами долларов, украденными в 2024 году. Кража холодного кошелька Bybit и взлом Cetus DEX нанесли ущерб в общей сложности на сумму 1,78 миллиарда долларов, что составляет большую часть от общего ущерба. Такого рода централизованные крупномасштабные кражи показывают, что ценным активам по-прежнему не хватает адекватных механизмов изоляции и резервирования, а хрупкость дизайна платформ все еще не решается эффективно.

Среди типов атак вторжения в кошельки являются наиболее дорогостоящими и приводят к финансовым потерям. В первой половине года произошло 34 связанных инцидента, в результате которых были переведены активы на сумму около 1,7 миллиарда долларов. По сравнению с технически сложными эксплойтами, атаки на кошельки в основном реализуются с помощью социальной инженерии, фишинговых ссылок или подмены разрешений, которая имеет более низкий технический барьер для входа, но чрезвычайно разрушительна. Хакеры все больше тяготеют к подключению активов к пользовательским терминалам, особенно в сценариях, где многофакторная аутентификация не включена или используются горячие кошельки.

В то же время фишинговые атаки все еще стремительно растут, становясь самым случайным вектором. Всего в первом полугодии было зафиксировано 132 фишинговые атаки, которые привели к совокупному убытку в размере 410 миллионов долларов. Злоумышленники могут подделывать веб-страницы, интерфейсы контрактов или замаскированные процессы подтверждения транзакций, чтобы направлять пользователей к неправомерным действиям и получать закрытые ключи или разрешения на авторизацию. Злоумышленники постоянно адаптируют свою тактику, чтобы усложнить идентификацию фишинга, а осведомленность о безопасности и инструменты на стороне пользователя стали критически важной линией защиты.