GMX 被盜 4200 萬美元,DeFi 安全性到底該如何保障?

撰文:ChandlerZ,Foresight News

7 月 9 日,去中心化交易平臺 GMX 的 V1 系統在 Arbitrum 網絡上遭遇攻擊。攻擊者利用合約內部的漏洞從 GLP 流動性池中轉出大約 4200 萬美元資產。GMX 在事後已暫停該平臺交易,並對 GLP 的鑄造和贖回功能進行封鎖。攻擊未波及 GMX 的 V2 系統或原生代幣,但該事件再次引發關於 DeFi 協議內部資產管理機制的討論。

攻擊過程與資金流向

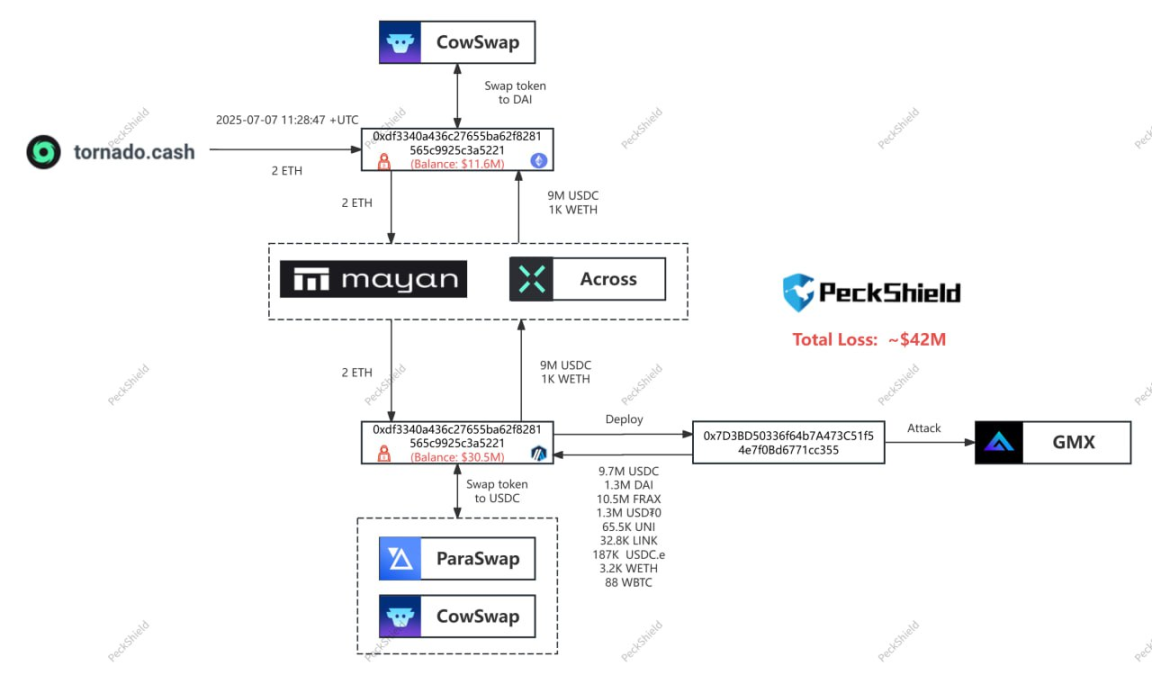

安全公司 PeckShield 和慢霧分析表明,攻擊者利用了 GMX V1 在計算 AUM 處理邏輯中的一個缺陷。該缺陷導致合約在開設空頭倉位後立即更新全局平均價格。攻擊者藉此構建了定向操作路徑,實現代幣價格操控和套利贖回。

攻擊者將約 965 萬美元資產從 Arbitrum 轉移至以太坊,再兌換為 DAI 和 ETH。其中部分資金流入混幣協議 Tornado Cash。剩餘約 3200 萬美元資產仍在 Arbitrum 網絡中,涉及 FRAX、wBTC、DAI 等代幣。

在事件發生後,GMX 在鏈上向黑客地址進行喊話,請求返還 90% 的資金,願意提供 10% 的白帽賞金。而根據鏈上最新數據顯示,GMX 黑客已經把從 GMX V1 池盜取的資產換成 ETH。

黑客盜取的資產有 WBTC/WETH/UNI/FRAX/LINK/USDC/USDT,目前除 FRAX 外的其它資產都已經賣出換成了 11,700 枚 ETH(約合 3233 萬美元)並分散到了 4 個錢包進行存放。所以 GMX 黑客現在是通過 5 個錢包持有 11,700 枚的 ETH(約合 3233 萬美元)跟 1049.5 萬的 FRAX。價值約合 4280 萬美元。

餘燼分析稱,黑客的這番操作,應該也意味著拒絕了 GMX 項目方提出的償還資產拿 10% 白帽賞金的方案。

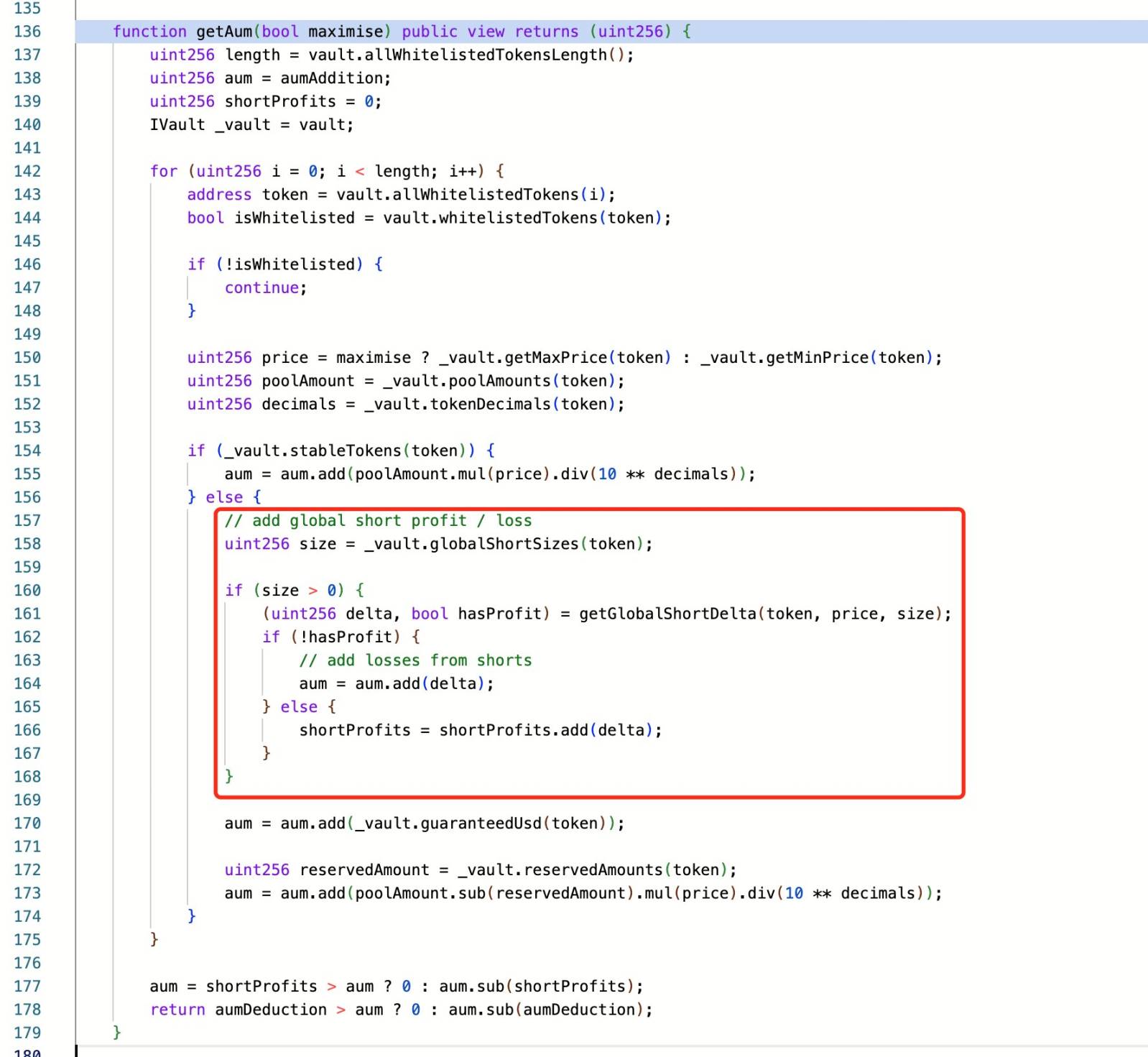

合約邏輯中的缺陷

安全公司指出,攻擊者並未依賴合約未授權訪問或繞過權限控制,而是直接基於預期邏輯操作函數,並利用狀態更新時間差在執行期內反覆調用函數,即典型的重入操作。

慢霧稱,這次襲擊的根本原因在於 GMX v1 版本存在設計缺陷,空頭倉位操作會立即更新全局空頭平均價格(globalShortAveragePrices),這直接影響資產管理規模(AUM)的計算,從而導致 GLP 代幣定價被操縱。攻擊者利用 Keeper 在訂單執行期間啟用 「timelock.enableLeverage」 的功能(這是創建大量空頭倉位的先決條件)來利用此設計漏洞。通過重入攻擊,攻擊者成功建立了大量空頭倉位,操縱全局平均價格,在單筆交易中人為擡高 GLP 價格,並通過贖回操作獲利。

這類攻擊並非首次出現在 DeFi 項目中。合約處理餘額或倉位更新滯後於資產鑄造或贖回時,可能暴露出短暫的不一致狀態,被攻擊者構造操作路徑並提取未抵押資產。

GMX V1 使用共享資金池設計,由多個用戶資產構成統一 vault,由合約控制賬戶信息和流動性狀態。GLP 是該池的代表性 LP 代幣,其價格和兌換比率由鏈上數據和合約邏輯動態計算。這類合成代幣系統存在可觀察的風險,包括套利空間放大、操控空間形成、狀態跨調用間滯後等。

官方響應

GMX 官方在攻擊發生後迅速發佈聲明,表示此次攻擊僅影響 V1 系統及其 GLP 資金池。GMX V2、原生代幣及其他市場未受影響。為防止後續可能攻擊,團隊已暫停 V1 上交易操作,禁用 Arbitrum 和 Avalanche 上的 GLP 鑄造和贖回功能。

團隊還聲明其當前工作重點為恢復操作安全性和審計合約內部機制。V2 系統未繼承 V1 的邏輯結構,採用不同的清算、報價和倉位處理機制,風險敞口有限。

GMX 代幣在攻擊發生後 24 小時內下跌超過 17%,從約 14.42 美元最低跌至 10.3 美元,當前略有回升,現報 11.78 美元。該事件發生前,GMX 全網累計交易量超過 305 億美元,註冊用戶超過 71 萬,未平倉合約規模超過 2.29 億美元。

加密資產安全持續承壓

GMX 攻擊並非孤例。2025 年以來,加密貨幣行業因黑客攻擊累計損失已超過去年同期水平。雖然第二季度事件數量下降,但這並不意味著風險已經緩解。CertiK 報告指出,2025 年上半年,由黑客、詐騙和漏洞利用造成的總損失已超過 24.7 億美元,較 2024 年被盜的 24 億美元同比增長近 3%。Bybit 冷錢包被盜和 Cetus DEX 遭入侵兩起大規模共計造成總計 17.8 億美元的損失,佔全部損失的大部分。這種集中式大額盜竊說明高價值資產依然缺乏足夠的隔離與冗餘機制,平臺設計的脆弱性仍未有效解決。

在攻擊類型中,錢包入侵帶來的經濟損失最為嚴重。上半年共發生 34 起相關事件,導致約 17 億美元資產被轉出。相比於技術複雜的漏洞利用,錢包攻擊多數通過社交工程、釣魚鏈接或權限欺騙實現,技術門檻更低,卻極具破壞力。黑客越來越傾向於針對用戶終端的資產入口,尤其是在未啟用多重驗證或依賴熱錢包的場景中。

同時,網絡釣魚攻擊仍在快速增長,成為事件數量最多的手段。上半年共記錄 132 起釣魚攻擊,累計造成 4.1 億美元損失。攻擊者通過偽造網頁、合約交互界面或偽裝的交易確認流程,引導用戶誤操作,實現私鑰或授權權限的獲取。攻擊者正在不斷調整策略,使釣魚行為更難識別,用戶端的安全意識和工具配備已成為關鍵防線。