GMX вкрали $42 млн, як забезпечити безпеку DeFi?

Автор: ChandlerZ, Foresight News

9 липня система V1 децентралізованої біржі GMX зазнала атаки на мережу Arbitrum. Зловмисник скористався вразливістю всередині контракту, щоб перевести приблизно $42 млн активів із пулу ліквідності GLP. GMX призупинила торгівлю на платформі після інциденту та заблокувала функції карбування та погашення GLP. Атака не вплинула на систему V2 або нативний токен GMX, але цей інцидент знову викликав дискусію про механізм управління активами в протоколах DeFi.

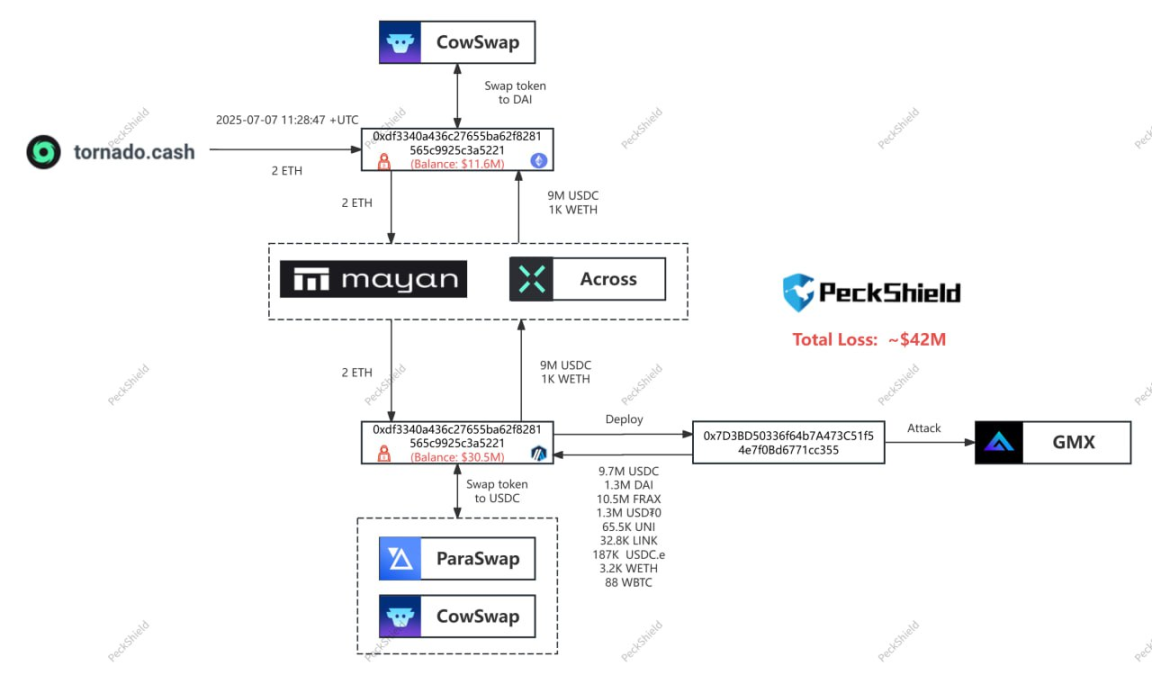

Процес атаки та рух коштів

Аналіз охоронної фірми PeckShield і Slowfog показав, що зловмисники скористалися недоліком у логіці обробки обчислювального AUM GMX V1. Цей дефект змушує контракт оновлювати середньосвітову ціну відразу після відкриття короткої позиції. Таким чином, зловмисник будує спрямований шлях операції для досягнення маніпулювання ціною токена та викупу арбітражу.

Зловмисники перевели з Arbitrum на суму близько $9,65 млн активів на Ethereum, де обміняли на DAI та ETH. Частина коштів пішла на Tornado Cash, протокол змішування. Решта активів на суму приблизно 32 мільйони доларів залишаються в мережі Arbitrum, включаючи такі токени, як FRAX, wBTC, DAI та інші.

Після інциденту GMX крикнула на адресу хакера в мережі, вимагаючи повернення 90% коштів, і була готова запропонувати винагороду в розмірі 10% у вигляді білих капелюхів. Згідно з останніми ончейн-даними, хакери GMX обміняли активи, вкрадені з пулу GMX V1, на ETH.

Хакери вкрали WBTC/WETH/UNI/FRAX/LINK/USDC/USDT, а всі інші активи, крім FRAX, були продані за 11 700 ETH (близько $32,33 млн) і розподілені на 4 гаманці для зберігання. Так, хакер GMX тепер володіє 11 700 ETH (близько $32,33 млн) і 10,495 млн FRAX через 5 гаманців. Його вартість становить близько $42,8 млн.

В аналізі Ember йдеться, що операція хакера також має означати, що сторона проекту GMX запропонувала погасити активи та отримати 10% винагороду за вибивання білих капелюхів.

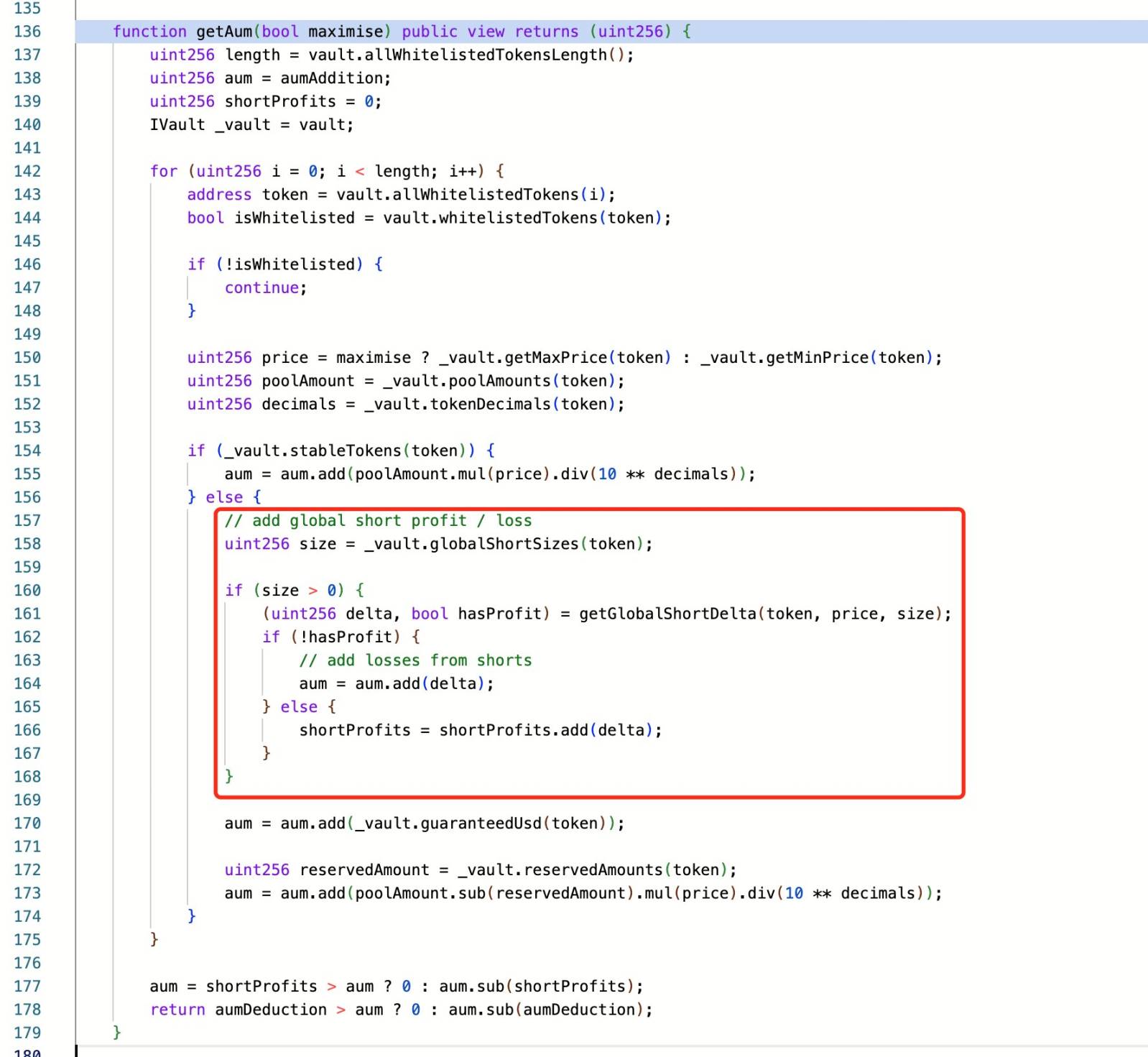

Недолік у логіці договору

Охоронна фірма зазначила, що замість того, щоб покладатися на контракт на несанкціонований доступ або обхід контролю дозволів, зловмисник безпосередньо маніпулював функцією на основі очікуваної логіки та скористався різницею в часі оновлення стану для багаторазового виклику функції протягом періоду виконання, тобто типової операції повторного входу.

За словами SlowMist, першопричиною атаки є недолік дизайну у версії GMX v1, а операція короткої позиції негайно оновить глобальну шорт-середню ціну (globalShortAveragePrices), що безпосередньо впливає на розрахунок активів в управлінні (AUM), що призводить до маніпуляцій з ціноутворенням токенів GLP. Зловмисник скористався цією вразливістю дизайну, скориставшись здатністю Keeper активувати "timelock.enableLeverage" під час виконання ордерів, що є передумовою для створення великої кількості коротких позицій. За допомогою атаки повторного входу зловмисник успішно відкрив велику кількість коротких позицій, маніпулював середньосвітовою ціною, штучно завищував ціну GLP за одну транзакцію та отримував прибуток від операції викупу.

Це не перший випадок, коли подібний тип атак з'являється в DeFi-проєктах. Коли контракт обробляє баланс або оновлення позиції відстає від карбування або викупу активів, він може виявити короткостроковий неузгоджений стан, і зловмисник будує шлях операції та виводить незаставлені активи.

GMX V1 використовує дизайн спільного пулу, який складається з кількох активів користувачів для формування єдиного сховища, а контракт контролює інформацію про обліковий запис і статус ліквідності. GLP є репрезентативним LP-токеном пулу, і його ціна та обмінний курс динамічно розраховуються на основі даних у ланцюжку та логіки контракту. У цьому виді системи синтетичних токенів існують спостережувані ризики, включаючи посилення арбітражного простору, формування простору маніпуляцій і затримку стану між викликами.

Офіційна відповідь

Офіційні особи GMX швидко опублікували заяву після атаки, заявивши, що атака торкнулася лише системи V1 та її пулу GLP. GMX V2, нативні токени та інші ринки не постраждають. Щоб запобігти можливим майбутнім атакам, команда призупинила торгові операції на V1 і відключила можливості карбування та погашення GLP на Arbitrum та Avalanche.

Команда також заявила, що наразі зосереджена на відновленні операційної безпеки та аудиті внутрішніх контрактів. Система V2 не успадковує логічну структуру V1 і використовує різні механізми клірингу, котирування та обробки позицій з обмеженою схильністю до ризику.

Токен GMX, який впав більш ніж на 17% за 24 години після атаки, з мінімуму приблизно $14,42 до $10,3, тепер трохи відновився і тепер торгується на рівні $11,78. До події сукупний обсяг торгів GMX становив понад 30,5 мільярдів доларів, понад 710 000 зареєстрованих користувачів і понад 229 мільйонів доларів відкритого інтересу.

Безпека криптоактивів продовжує зазнавати тиску

Атака GMX не є поодиноким випадком. З 2025 року криптовалютна індустрія втратила через злом більше грошей, ніж за аналогічний період минулого року. Хоча у другому кварталі кількість інцидентів знизилася, це не означає, що ризик знизився. Згідно зі звітом CertiK, загальні збитки через хакерство, шахрайство та експлойти перевищили 2,47 мільярда доларів у першій половині 2025 року, що майже на 3% більше, ніж у минулому році, порівняно з 2,4 мільярда доларів, вкрадених у 2024 році. Крадіжка холодного гаманця Bybit і злом DEX Cetus завдали збитків на загальну суму $1,78 млрд, що склало більшу частину загальних збитків. Цей вид централізованої великомасштабної крадіжки свідчить про те, що цінні активи все ще не мають належних механізмів ізоляції та резервування, а крихкість дизайну платформи все ще не вирішується ефективно.

Серед типів атак вторгнення в гаманець є найдорожчим, щоб спричинити фінансові втрати. У першому півріччі сталося 34 пов'язані інциденти, в результаті чого було передано приблизно $1,7 млрд активів. У порівнянні з технічно складними експлойтами, атаки на гаманці в основному реалізуються за допомогою соціальної інженерії, фішингових посилань або підміни дозволів, який має нижчий технічний бар'єр для входу, але є надзвичайно руйнівним. Хакери все частіше тяжіють до активів на платформі до терміналів користувачів, особливо в сценаріях, коли багатофакторна аутентифікація не включена або покладаються на гарячі гаманці.

У той же час фішингові атаки все ще стрімко зростають, стаючи найбільш випадковим вектором. Загалом у першому півріччі було зафіксовано 132 фішингові атаки, що призвело до сукупного збитку в розмірі 410 мільйонів доларів. Зловмисники можуть підробляти веб-сторінки, інтерфейси контрактів або замасковані процеси підтвердження транзакцій, щоб спонукати користувачів до неправильної роботи та отримання приватних ключів або дозволів на авторизацію. Зловмисники постійно адаптують свою тактику, щоб ускладнити ідентифікацію фішингу, а обізнаність про безпеку та інструменти з боку користувача стали критично важливою лінією захисту.