GMX s’est fait voler 42 millions de dollars, comment assurer la sécurité de la DeFi ?

Écrit par ChandlerZ, Foresight News

Le 9 juillet, le système V1 de GMX, une bourse décentralisée, a été attaqué sur le réseau Arbitrum. L’attaquant a exploité une vulnérabilité à l’intérieur du contrat pour transférer environ 42 millions de dollars d’actifs du pool de liquidités GLP. GMX a suspendu le trading sur la plateforme après l’incident et a bloqué les fonctions de frappe et de rachat de GLP. L’attaque n’a pas affecté le système V2 ou le jeton natif de GMX, mais l’incident a une fois de plus suscité des discussions sur le mécanisme de gestion des actifs au sein des protocoles DeFi.

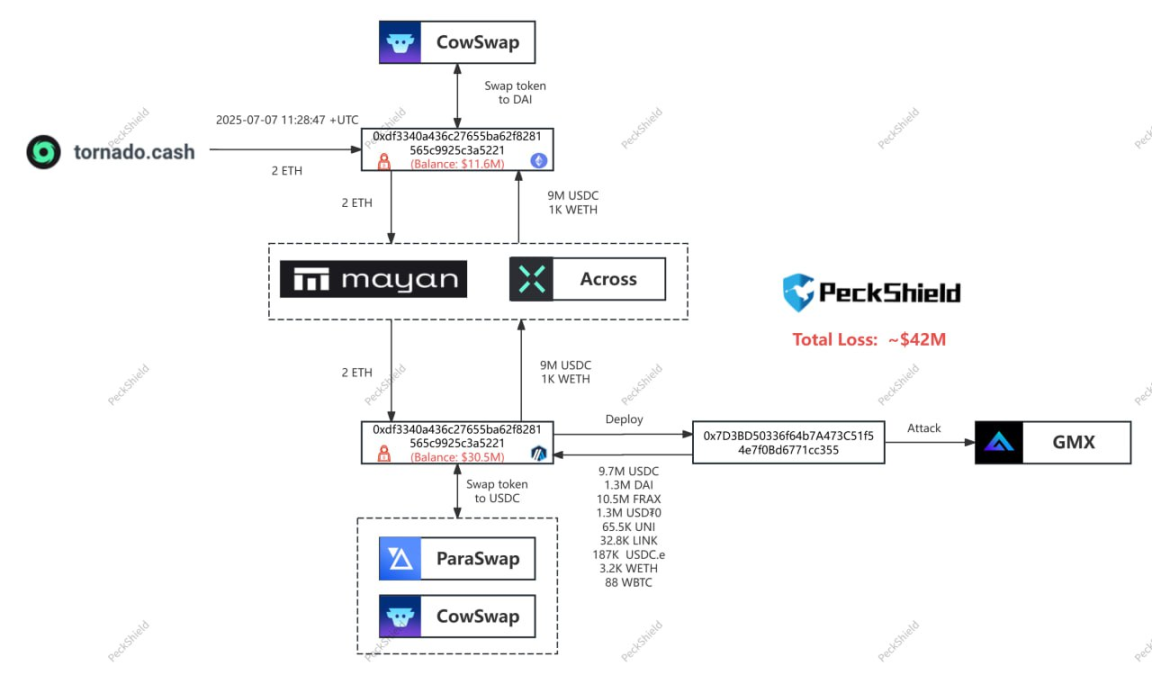

Le processus de l’attaque et le flux de fonds

L’analyse de la société de sécurité PeckShield et de Slowfog a révélé que les attaquants ont exploité une faille dans la logique de traitement des actifs sous gestion de GMX V1. Ce défaut amène le contrat à mettre à jour le prix moyen mondial immédiatement après l’ouverture d’une position courte. De cette façon, l’attaquant construit un chemin d’opération directionnel pour réaliser la manipulation du prix des jetons et le rachat par arbitrage.

Les attaquants ont transféré environ 9,65 millions de dollars d’actifs d’Arbitrum à Ethereum, où ils ont échangé contre du DAI et de l’ETH. Une partie des fonds a été versée à Tornado Cash, un protocole de mixage. Les quelque 32 millions de dollars d’actifs restants restent dans le réseau Arbitrum, impliquant des jetons tels que FRAX, wBTC, DAI, etc.

À la suite de l’incident, GMX a crié à l’adresse du pirate sur la chaîne, exigeant le retour de 90 % des fonds, et était prêt à offrir une prime de 10 % en chapeau blanc. Selon les dernières données on-chain, les pirates de GMX ont échangé des actifs volés dans le pool GMX V1 contre de l’ETH.

Les pirates ont volé WBTC/WETH/UNI/FRAX/LINK/USDC/USDT, et tous les autres actifs, à l’exception de FRAX, ont été vendus pour 11 700 ETH (environ 32,33 millions de dollars) et distribués dans 4 portefeuilles pour le stockage. Ainsi, le pirate GMX détient maintenant 11 700 ETH (environ 32,33 millions de dollars) et 10,495 millions de FRAX à travers 5 portefeuilles. Il vaut environ 42,8 millions de dollars.

L’analyse d’Ember a indiqué que l’opération du pirate devrait également signifier que la partie du projet GMX a proposé de rembourser les actifs et d’obtenir une prime de 10 % du chapeau blanc.

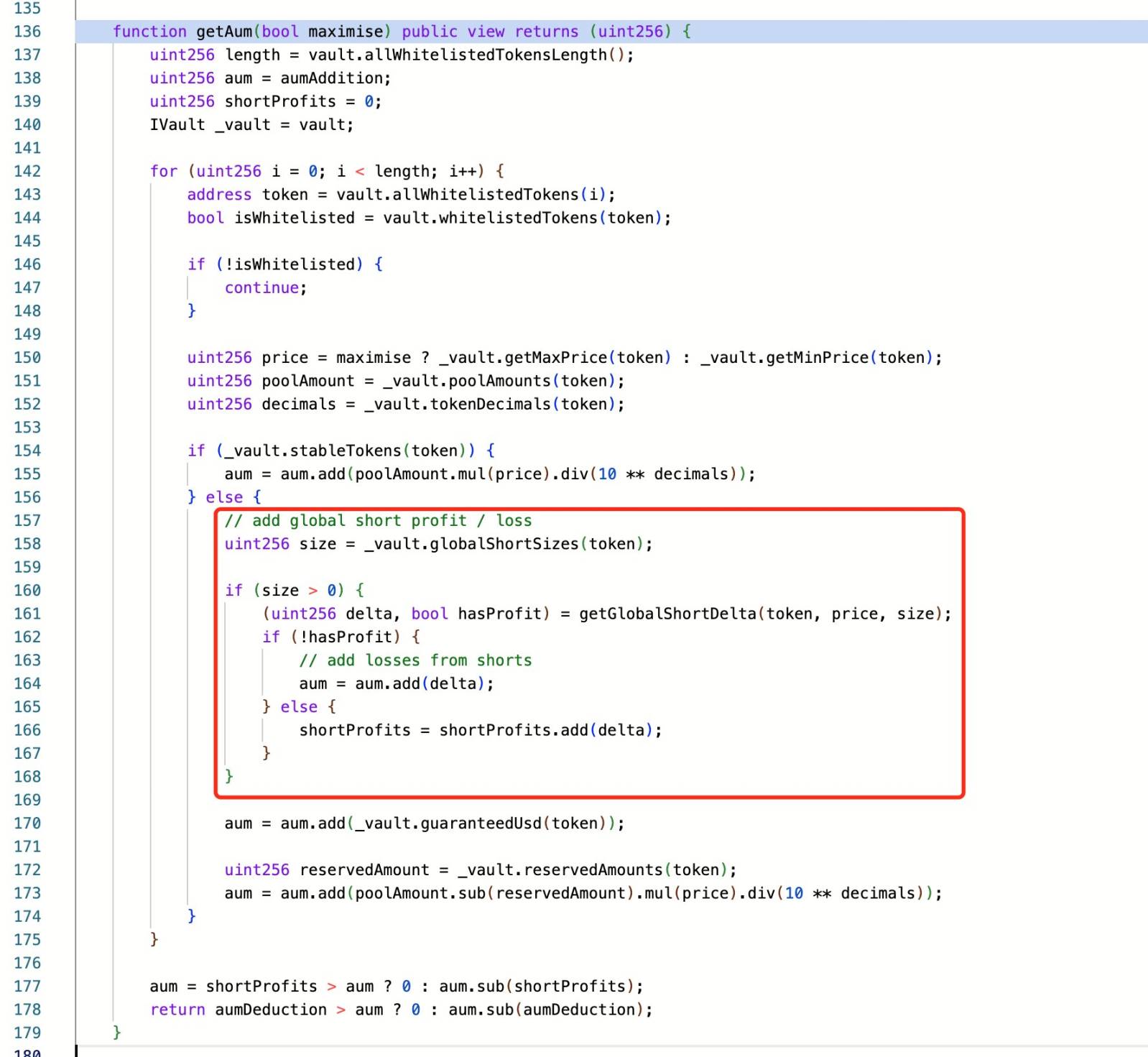

Une faille dans la logique contractuelle

L’entreprise de sécurité a noté qu’au lieu de s’appuyer sur le contrat pour un accès non autorisé ou de contourner les contrôles d’autorisation, l’attaquant a directement manipulé la fonction en fonction de la logique attendue et a profité de la différence de temps de mise à jour de l’état pour appeler la fonction à plusieurs reprises pendant la période d’exécution, c’est-à-dire une opération de réentrée typique.

Selon SlowMist, la cause profonde de l’attaque est un défaut de conception dans la version GMX v1, et l’opération de position courte mettra immédiatement à jour le prix moyen court global (globalShortAveragePrices), ce qui affecte directement le calcul des actifs sous gestion (AUM), entraînant la manipulation de la tarification des jetons GLP. Un attaquant a exploité cette vulnérabilité de conception en exploitant la capacité de Keeper à activer « timelock.enableLeverage » pendant l’exécution des ordres, ce qui est une condition préalable à la création d’un grand nombre de positions courtes. Grâce à l’attaque de réentrée, l’attaquant a réussi à ouvrir un grand nombre de positions courtes, à manipuler le prix moyen mondial, à gonfler artificiellement le prix GLP en une seule transaction et à profiter de l’opération de rachat.

Ce n’est pas la première fois que ce type d’attaque apparaît dans des projets DeFi. Lorsque le contrat traite le solde ou que la mise à jour de la position est en retard par rapport à la frappe ou au rachat de l’actif, il peut exposer un état incohérent à court terme, et l’attaquant construit le chemin de l’opération et retire les actifs non mis en gage.

GMX V1 utilise une conception de pool partagé, qui se compose de plusieurs actifs d’utilisateurs pour former un coffre-fort unifié, et le contrat contrôle les informations du compte et l’état de la liquidité. GLP est le jeton LP représentatif du pool, et son prix et son taux de change sont calculés dynamiquement par les données on-chain et la logique contractuelle. Il existe des risques observables dans ce type de système de jetons synthétiques, notamment l’amplification de l’espace d’arbitrage, la formation de l’espace de manipulation et le décalage d’état entre les appels.

Réponse officielle

Les responsables de GMX ont rapidement publié une déclaration après l’attaque, affirmant que l’attaque n’affectait que le système V1 et son pool GLP. GMX V2, les tokens natifs et d’autres marchés ne sont pas affectés. Pour prévenir d’éventuelles attaques futures, l’équipe a suspendu les opérations de trading sur la V1 et désactivé les capacités de minting et de redemption GLP sur Arbitrum et Avalanche.

L’équipe a également déclaré qu’elle se concentrait actuellement sur le rétablissement de la sécurité opérationnelle et l’audit des internes des contrats. Le système V2 n’hérite pas de la structure logique de V1 et utilise différents mécanismes de compensation, de cotation et de gestion de position avec une exposition au risque limitée.

Le jeton GMX, qui a chuté de plus de 17 % dans les 24 heures qui ont suivi l’attaque, passant d’un creux d’environ 14,42 $ à 10,3 $, s’est maintenant légèrement redressé et se négocie maintenant à 11,78 $. Avant l’événement, GMX avait un volume de transactions cumulé de plus de 30,5 milliards de dollars, plus de 710 000 utilisateurs enregistrés et plus de 229 millions de dollars d’intérêts ouverts.

La sécurité des crypto-actifs continue d’être sous pression

L’attaque GMX n’est pas un cas isolé. Depuis 2025, l’industrie des crypto-monnaies a perdu plus d’argent à cause du piratage qu’au cours de la même période l’année dernière. Bien que le nombre d’incidents ait diminué au deuxième trimestre, cela ne signifie pas que le risque a diminué. Selon le rapport CertiK, les pertes totales dues au piratage, aux escroqueries et aux exploits ont dépassé 2,47 milliards de dollars au premier semestre 2025, en hausse de près de 3 % d’une année sur l’autre par rapport aux 2,4 milliards de dollars volés en 2024. Le vol du portefeuille froid de Bybit et le piratage du DEX Cetus ont causé un total de 1,78 milliard de dollars de dégâts, représentant la majorité des pertes totales. Ce type de vol centralisé à grande échelle montre que les actifs de grande valeur ne disposent toujours pas de mécanismes d’isolation et de redondance adéquats, et que la fragilité de la conception de la plate-forme n’est toujours pas traitée efficacement.

Parmi les types d’attaques, les intrusions de portefeuille sont les plus coûteuses pour causer des pertes financières. Il y a eu 34 incidents connexes au cours de la première moitié de l’exercice, ce qui a entraîné le transfert d’actifs d’environ 1,7 milliard de dollars. Par rapport aux exploits techniquement sophistiqués, les attaques de portefeuille sont principalement mises en œuvre par le biais de l’ingénierie sociale, de liens de phishing ou de l’usurpation d’autorisation, qui présente une barrière technique à l’entrée plus faible mais est extrêmement destructrice. Les pirates informatiques se tournent de plus en plus vers la rampe d’accès aux terminaux des utilisateurs, en particulier dans les scénarios où l’authentification multifactorielle n’est pas activée ou où l’on s’appuie sur des portefeuilles chauds.

Dans le même temps, les attaques de phishing continuent de croître rapidement, devenant le vecteur le plus incident. Au total, 132 attaques de phishing ont été enregistrées au cours du premier semestre de l’année, entraînant une perte cumulée de 410 millions de dollars. Les attaquants peuvent falsifier des pages Web, des interfaces de contrat ou des processus de confirmation de transaction déguisés pour guider les utilisateurs à mal fonctionner et obtenir des clés privées ou des autorisations d’autorisation. Les attaquants adaptent constamment leurs tactiques pour rendre le phishing plus difficile à identifier, et la sensibilisation à la sécurité et les outils du côté de l’utilisateur sont devenus une ligne de défense essentielle.