تمت سرقة GMX بقيمة 42 مليون دولار ، كيف تضمن أمان DeFi؟

بقلم تشاندلر ، أخبار البصيرة

في 9 يوليو ، تعرض نظام V1 الخاص ب GMX ، وهو بورصة لامركزية ، للهجوم على شبكة Arbitrum. استغل المهاجم ثغرة أمنية داخل العقد لتحويل ما يقرب من 42 مليون دولار من الأصول من مجمع سيولة GLP. علقت GMX التداول على المنصة بعد الحادث ومنعت وظائف سك العملة والاسترداد في GLP. لم يؤثر الهجوم على نظام V2 الخاص ب GMX أو الرمز المميز الأصلي ، لكن الحادث أثار مرة أخرى نقاشا حول آلية إدارة الأصول ضمن بروتوكولات DeFi.

عملية الهجوم وتدفق الأموال

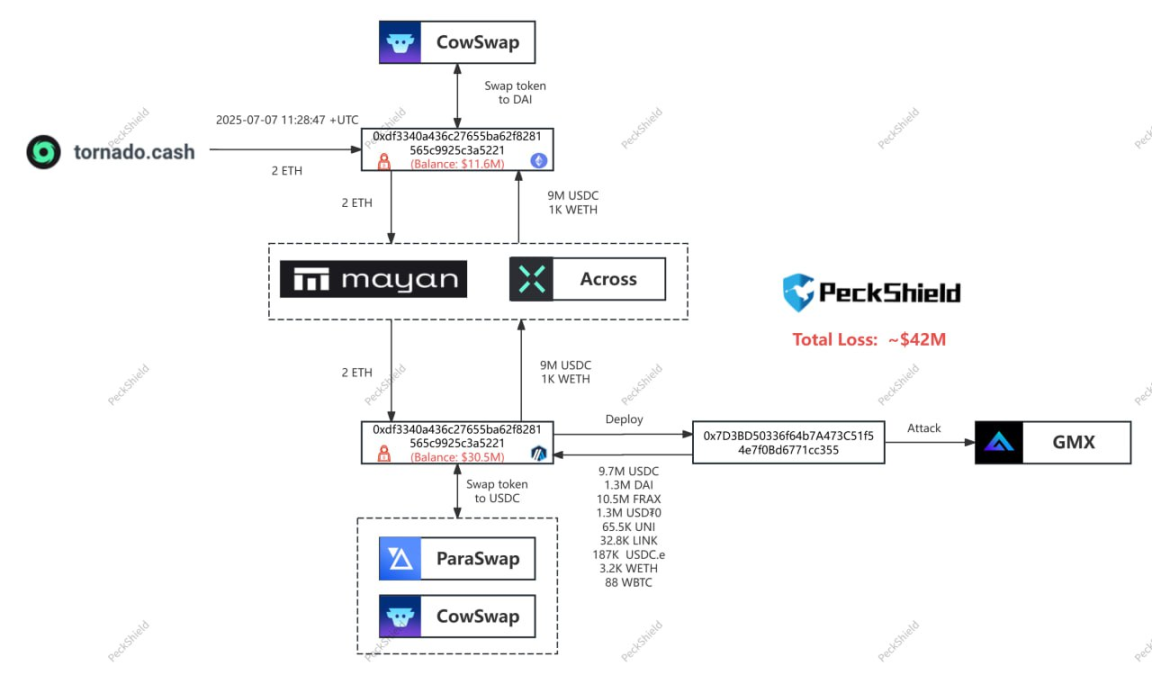

كشفت شركة الأمن PeckShield و Slowfog عن أن المهاجمين استغلوا عيبا في منطق معالجة الأصول المدارة الحسابية ل GMX V1. يتسبب هذا العيب في قيام العقد بتحديث متوسط السعر العالمي فور فتح مركز قصير. بهذه الطريقة ، يقوم المهاجم بإنشاء مسار عملية اتجاهي لتحقيق التلاعب بسعر الرمز المميز واسترداد المراجحة.

قام المهاجمون بتحويل حوالي 9.65 مليون دولار من الأصول من Arbitrum إلى Ethereum ، حيث تم استبدالهم ب DAI و ETH. ذهبت بعض الأموال إلى Tornado Cash ، وهو بروتوكول خلط. لا تزال الأصول المتبقية البالغة حوالي 32 مليون دولار في شبكة Arbitrum ، بما في ذلك الرموز المميزة مثل FRAX و wBTC و DAI والمزيد.

في أعقاب الحادث ، صرخت GMX على عنوان المتسلل على السلسلة ، مطالبة بإعادة 90٪ من الأموال ، وكانت على استعداد لتقديم مكافأة قبعة بيضاء بنسبة 10٪. وفقا لأحدث البيانات على السلسلة ، قام قراصنة GMX بتبادل الأصول المسروقة من تجمع GMX V1 مقابل ETH.

سرق المتسللون WBTC / WETH / UNI / FRAX / LINK / USDC / USDT ، وتم بيع جميع الأصول الأخرى باستثناء FRAX مقابل 11,700 ETH (حوالي 32.33 مليون دولار) وتوزيعها على 4 محافظ للتخزين. لذا فإن مخترق GMX يمتلك الآن 11,700 ETH (حوالي 32.33 مليون دولار) و 10.495 مليون FRAX من خلال 5 محافظ. تبلغ قيمتها حوالي 42.8 مليون دولار.

قال تحليل Ember إن عملية المتسلل يجب أن تعني أيضا أن فريق مشروع GMX اقترح سداد الأصول والحصول على مكافأة قبعة بيضاء بنسبة 10٪.

عيب في منطق العقد

لاحظت شركة الأمن أنه بدلا من الاعتماد على العقد للوصول غير المصرح به أو تجاوز ضوابط الأذونات ، تلاعب المهاجم مباشرة بالوظيفة بناء على المنطق المتوقع واستفاد من فارق وقت تحديث الحالة لاستدعاء الوظيفة بشكل متكرر خلال فترة التنفيذ ، أي عملية إعادة الدخول النموذجية.

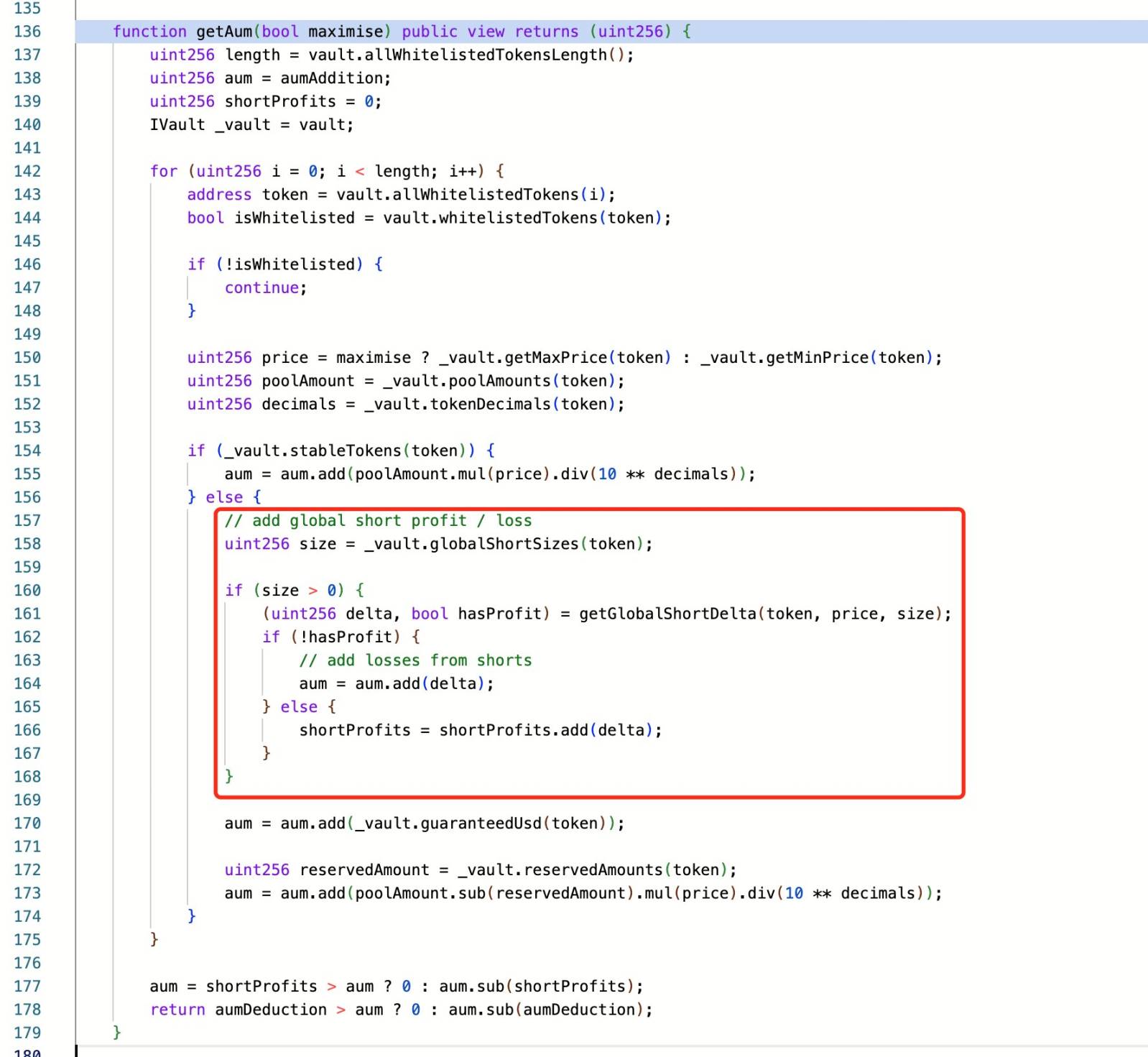

وفقا ل SlowMist ، فإن السبب الجذري للهجوم هو عيب في التصميم في إصدار GMX v1 ، وستقوم عملية المركز القصير على الفور بتحديث متوسط السعر العالمي (globalShortAveragePrices) ، مما يؤثر بشكل مباشر على حساب الأصول الخاضعة للإدارة (AUM) ، مما يؤدي إلى التلاعب بتسعير رمز GLP. استغل أحد المهاجمين ثغرة التصميم هذه من خلال استغلال قدرة Keeper على تمكين "timelock.enableLeverage" أثناء تنفيذ الأمر، وهو شرط أساسي لإنشاء عدد كبير من المراكز القصيرة. من خلال هجوم إعادة الدخول ، نجح المهاجم في فتح عدد كبير من المراكز القصيرة ، والتلاعب بمتوسط السعر العالمي ، وتضخيم سعر GLP بشكل مصطنع في معاملة واحدة ، واستفاد من عملية الاسترداد.

ليست هذه هي المرة الأولى التي يظهر فيها هذا النوع من الهجوم في مشاريع DeFi. عندما يعالج العقد الرصيد أو يتخلف تحديث المركز عن سك الأصول أو استردادها ، فقد يكشف عن حالة غير متسقة قصيرة الأجل ، ويقوم المهاجم ببناء مسار العملية وسحب الأصول غير المرهونة.

يستخدم GMX V1 تصميم تجمع مشترك ، والذي يتكون من أصول مستخدم متعددة لتشكيل مخزن موحد ، ويتحكم العقد في معلومات الحساب وحالة السيولة. GLP هو رمز LP التمثيلي للمجمع ، ويتم حساب سعره وسعر صرفه ديناميكيا من خلال البيانات على السلسلة ومنطق العقد. هناك مخاطر يمكن ملاحظتها في هذا النوع من نظام الرموز الاصطناعية ، بما في ذلك تضخيم مساحة المراجحة ، وتشكيل مساحة التلاعب ، وتأخر الحالة بين المكالمات.

رد رسمي

أصدر مسؤولو GMX بسرعة بيانا بعد الهجوم ، قائلين إن الهجوم أثر فقط على نظام V1 وتجمع GLP الخاص به. لا تتأثر GMX V2 والرموز الأصلية والأسواق الأخرى. لمنع الهجمات المستقبلية المحتملة ، قام الفريق بتعليق عمليات التداول على V1 وتعطيل إمكانات سك واسترداد GLP على Arbitrum و Avalanche.

وذكر الفريق أيضا أن تركيزه الحالي ينصب على استعادة الأمن التشغيلي ومراجعة الأجزاء الداخلية للعقود. لا يرث نظام V2 الهيكل المنطقي ل V1 ويستخدم آليات مختلفة للمقاصة والتسعير ومعالجة الموضع مع التعرض المحدود للمخاطر.

تعافى رمز GMX ، الذي انخفض بأكثر من 17٪ في ال 24 ساعة التي أعقبت الهجوم ، من أدنى مستوى له عند حوالي 14.42 دولارا إلى 10.3 دولارا ، بشكل طفيف ويتم تداوله الآن عند 11.78 دولارا. قبل الحدث ، كان حجم التداول التراكمي لشركة GMX أكثر من 30.5 مليار دولار ، وأكثر من 710,000 مستخدم مسجل ، وأكثر من 229 مليون دولار في الفائدة المفتوحة.

لا يزال أمان الأصول المشفرة يتعرض للضغط

هجوم GMX ليس حالة معزولة. منذ عام 2025 ، خسرت صناعة العملات المشفرة أموالا بسبب القرصنة أكثر مما خسرت في نفس الفترة من العام الماضي. في حين انخفض عدد الحوادث في الربع الثاني ، فإن هذا لا يعني أن المخاطر قد تراجعت. وفقا لتقرير CertiK ، تجاوز إجمالي الخسائر الناجمة عن القرصنة والاحتيال وعمليات الاستغلال 2.47 مليار دولار في النصف الأول من عام 2025 ، بزيادة 3٪ تقريبا على أساس سنوي من 2.4 مليار دولار مسروقة في عام 2024. تسببت سرقة محفظة Bybit الباردة واختراق Cetus DEX في أضرار بقيمة إجمالية قدرها 1.78 مليار دولار ، وهو ما يمثل غالبية إجمالي الخسائر. يظهر هذا النوع من السرقة المركزية واسعة النطاق أن الأصول عالية القيمة لا تزال تفتقر إلى آليات العزل والتكرار الكافية ، ولا تزال هشاشة تصميم النظام الأساسي غير معالجة بشكل فعال.

من بين أنواع الهجمات ، تعد عمليات اقتحام المحفظة هي الأكثر تكلفة للتسبب في خسائر مالية. ووقع 34 حادثا ذا صلة في النصف الأول من العام، مما أدى إلى نقل أصول تبلغ قيمتها حوالي 1.7 بليون دولار. بالمقارنة مع عمليات الاستغلال المتطورة تقنيا ، يتم تنفيذ هجمات المحفظة في الغالب من خلال الهندسة الاجتماعية أو روابط التصيد الاحتيالي أو انتحال الأذونات ، والتي تحتوي على حاجز تقني أقل للدخول ولكنها مدمرة للغاية. ينجذب المتسللون بشكل متزايد نحو الأصول على منحدر إلى محطات المستخدم ، خاصة في السيناريوهات التي لا يتم فيها تمكين المصادقة متعددة العوامل أو الاعتماد على المحافظ الساخنة.

في الوقت نفسه ، لا تزال هجمات التصيد الاحتيالي تنمو بسرعة ، لتصبح أكثر الناقلات عرضية. تم تسجيل ما مجموعه 132 هجوم تصيد احتيالي في النصف الأول من العام، مما أدى إلى خسارة تراكمية قدرها 410 ملايين دولار. يمكن للمهاجمين تزوير صفحات الويب أو واجهات العقود أو عمليات تأكيد المعاملات المقنعة لتوجيه المستخدمين إلى إساءة التشغيل والحصول على مفاتيح خاصة أو أذونات تفويض. يقوم المهاجمون باستمرار بتكييف تكتيكاتهم لجعل تحديد التصيد الاحتيالي أكثر صعوبة ، وأصبح الوعي الأمني والأدوات من جانب المستخدم خط دفاع حاسما.